Facebook soluciona una vulnerabilidad que podía brindar el control total sobre una cuenta

Facebook es la red social más utilizada en todo el mundo. Gracias a ella podemos estar en contacto con nuestros amigos y conocidos en todo momento, sin embargo, la red social también cuenta con una gran información personal sobre cada usuario, lo que la convierte en un interesante objetivo para los piratas informáticos. Aunque los servidores de Facebook cuentan con una serie de medidas avanzadas para evitar ataques informáticos como, por ejemplo, la subida de archivos no permitidos a sus servidores, en ocasiones estas medidas fallan, brindando a usuarios no autorizados acceso a otras cuentas de usuario, tal como ha descubierto Jack Whitton.

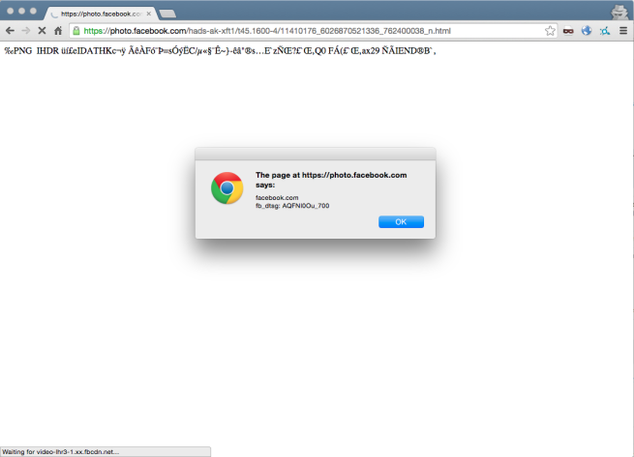

Este investigador de seguridad de origen británico, ha detectado y reportado una vulnerabilidad crítica cross-site scripting (XSS) en Facebook que podía permitir tomar el control total de una cuenta mediante el uso de imágenes .png con cierto código HTML oculto en ellas (lo que se conoce como esteganografía).

Este investigador de seguridad ha conseguido engañar a los servidores de Facebook de manera que al subir la imagen .png modificada, de cara a los servidores se pensara que se trataba de una imagen real, sin embargo, al guardarse en ellos esta se convertía automáticamente a formato html, brindando acceso a una web modificada desde dentro de la red social, simplemente con un clic.

Tras conseguir evadir los sistemas de seguridad del CDN de Facebook, este investigador de seguridad finalmente consiguió subir la página HTML a través de un iframe, la cual, le permitió acceder a las cookies del usuario e interactuar con ellas, consiguiendo así acceso completo a la cuenta de la víctima.

La vulnerabilidad fue solucionada tan solo unas horas después del reporte y su correcta identificación. Además, este investigador de seguridad ha sido recompensado con 7500 dólares del programa Bug Bounty por el descubrimiento y el reporte de la vulnerabilidad.

Este fallo en Facebook podía haber sido utilizado para distribuirse como un gusano, igual que en el pasado

Tal como asegura este investigador de seguridad, lo malo de las vulnerabilidades del tipo XSS es que pueden utilizarse para distribuir un gusano en la red. La imagen modificada que subió a la red social era de prueba, y solo devolvía el token de acceso de Facebook de las cookies de la víctima, lo que permitía tomar el control de ella.

Sin embargo, si el fichero HTML hubiera sido modificado y se le hubiera añadido la opción de publicar una entrada en el perfil que llevara a la imagen, esto podía haber terminado mal, ya que el proceso se repetiría automáticamente cada vez que alguien hace clic sobre un enlace, llegando incluso a convertirse en un nuevo caso como el de MySpace en el pasado, donde más de un millón de cuentas se infectaron en menos de 24 horas.

Por suerte, Whitton ha reportado el fallo a tiempo y Facebook lo ha solucionado en cuestión de horas, por lo que la red social vuelve a ser segura, al menos de momento.

¿Qué opinas sobre esta vulnerabilidad? ¿Crees que los responsables de seguridad de las grandes páginas deberían revisar la seguridad de sus servidores frente a ataques XSS?

Fuente: RedesZone

Comentarios

Publicar un comentario