Hacking vía Satélite

Vamos a jugar un poco con

decodificadores de televisión vía satélite con el objetivo de ver

algunos fallos de seguridad, pero antes de nada vamos a dar varias

nociones para aquellas personas que no conozcan el tema.

Normalmente la persona que quiere ver la televisión de pago vía satélite necesita una antena parabólica (por la cual recibimos la señal de datos), un decodificador de satélite (capaz de decodificar la señales del satélite) y una tarjeta de abonado

(que contiene las claves para descifrar la señal de datos cifrada).

Hasta aquí todo correcto, verdad? pero antes de nada vamos a añadir una:

NOTA LEGAL

- El objetivo de este artículo es conocer la seguridad de los receptores de comunicación vía satélite.

- Rechazamos el uso de cualquier técnica ilegal como Card Sharing o IKS.

- Ningún sistema sufrió daño alguno mientras se realizaron las pruebas de concepto.

- No me hago responsable del mal uso que podáis dar a la información aquí mostrada.

A día de hoy existen técnicas para

poder descifrar la señal de datos sin necesidad de tener una tarjeta de

abonado físicamente en tu receptor, y esto es tan sencillo como que

alguien comparta las claves de su tarjeta de abonado por medio de algún

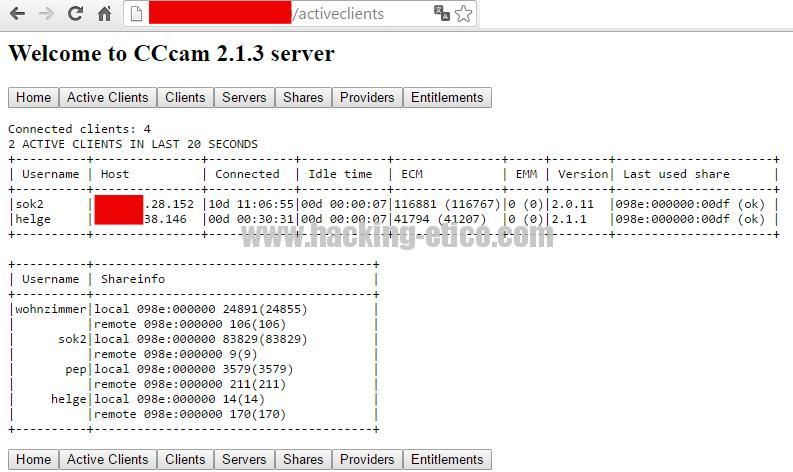

software servidor (práctica ilegal). En la imagen vemos claramente lo

que comentamos.

Dentro de esta técnica podemos encontrar

los varios métodos similares que tienen características diferentes,

sobre todo de seguridad y escalabilidad:

- Card Sharing.

- El protocolo más conocido para llevarlo a cabo es CCcam.

- Se hace uso de un servidor privado donde se comparten 1 ó varias tarjetas.

- Por cada tarjeta de abonado se tiene un número finito de clientes.

- IKS (Internet Key Sharing).

- Servidor “público”.

- El uso de una única tarjeta de abonado permite la conexión de muchos clientes.

- Mayor seguridad en la conexión con los servidores.

Modelos de receptores vía satélite

Existen gran cantidad de marcas de

receptores de televisión vía satélite que permiten tanto el protocolo

Cccam como IKS, quizá la más conocida sea la famosa DreamBox, la cual

tiene incluso clones piratas. Pero existe una larga lista: Mvision,

Engel, Qviart, Iris,etc…

¿Es fácil conseguir acceso a la televisión vía satélite de manera ilegal?

Aunque parezca increible, es muy fácil

hacerse con credenciales (IP, Usuario, Contraseña y Puerto) para hacer

uso del protocolo CCcam y ver la televisión de pago vía satélite.

Si buscamos por Internet existen numerosos anuncios y páginas de Internet que las ofertan.

E incluso te ofrecen montarte tu propio server.

¿Pero son seguros estos servidores

piratas? Vamos a ver una prueba de concepto donde dejaremos la seguridad

de algunos de estos dispositivos por los suelos.

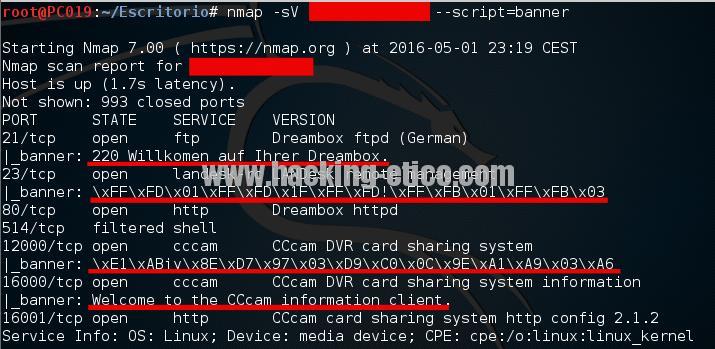

En la prueba de concepto que vamos a llevar a cabo vamos a hacer uso de una técnica denominada Banner Grabbing, que consiste en obtener el banner de respuesta de un servicio. Para ello lanzamos un script de nmap (banner NSE) sobre un decodificador DreamBox que nos dará el banner de respuesta de los servicios que tiene.

Si nos fijamos en la imagen vemos los banners de respuesta de todos los servicios

que tiene, no sólo en texto plano sino también los payloads de

respuesta que devuelven algunos servicios. Vemos como hay puertos

abiertos que hacen uso del protocolo CCcam.

Shodan

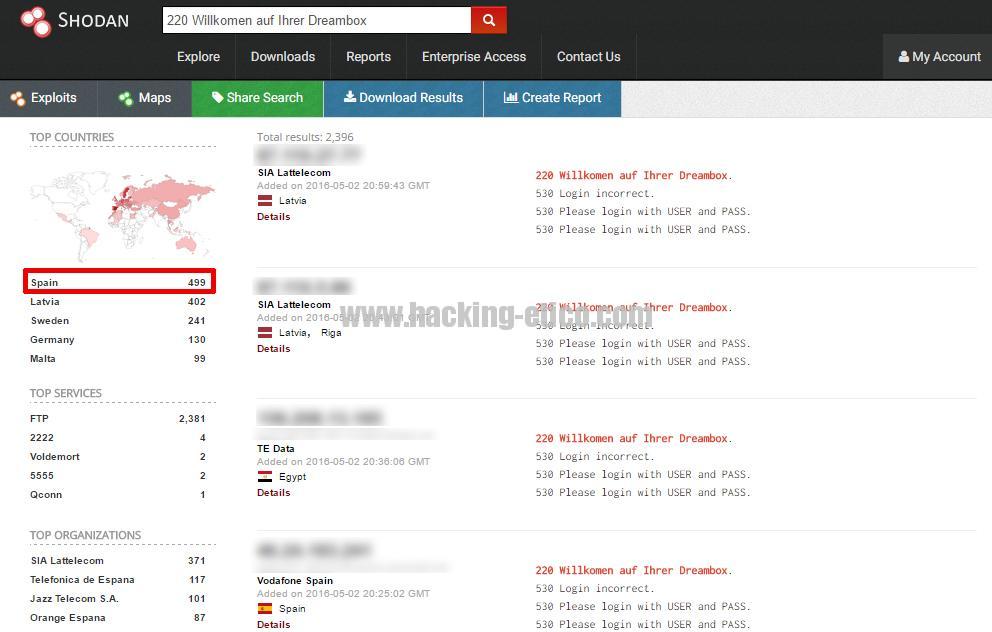

Ahora vamos a hacer uso de shodan para

buscar los mismos servicios e intentar identificar dispositivos

similares o que usen los mismos protocolos.

Cogemos el banner del ftp y lanzamos la búsqueda para “220 Willkomen auf Ihrer Dreambox“, encontramos 2396 dispositivos con el mismo banner.

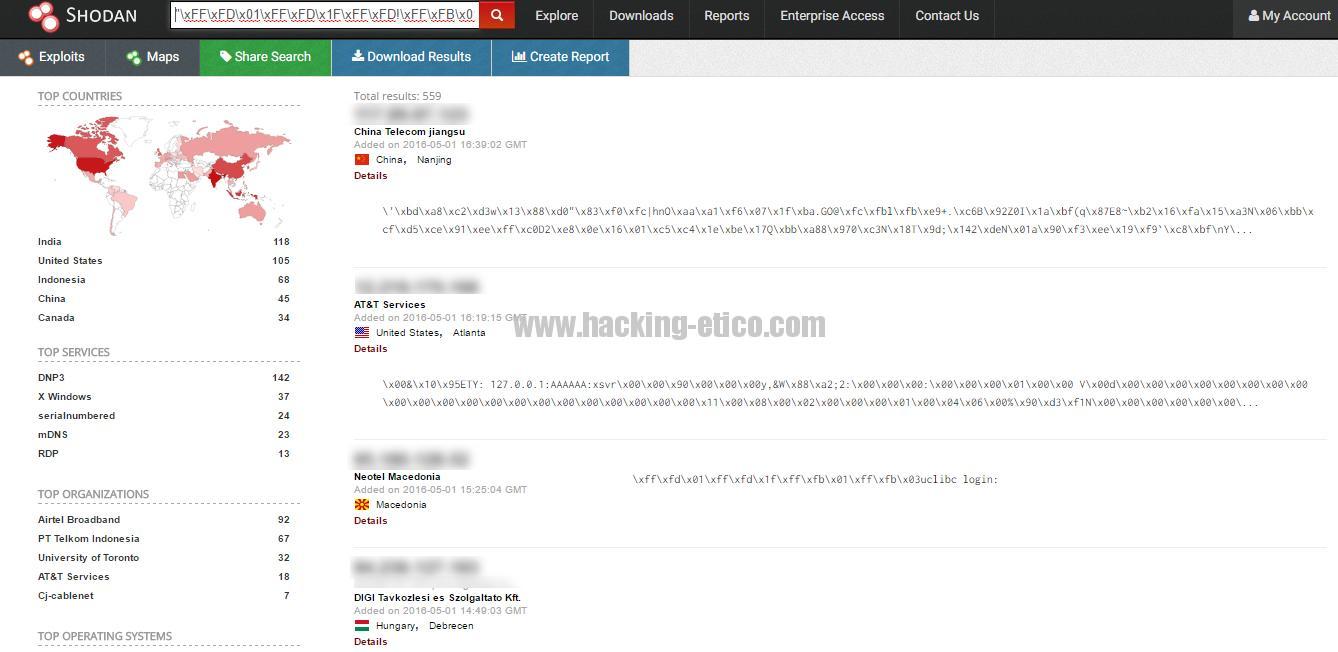

También podemos hacer uso del payload que nos devuelve el puerto 23 “\xFF\xFD\x01\xFF\xFD\x1F\xFF\xFD!\xFF\xFB\x01\xFF\xFB\x03” y encontramos 559 servidores con el mismo servicio, aunque estos no son decodificadores.

Existen multitud de dorks para encontrar

los diferentes modelos de decodificadores vía satélite, sólo hay que

obtener algún banner de sus servicios y los encontraremos en Internet si

las arañas de Shodan los han escaneado. A continuación os dejo algunas dorks de banners para encontrar tanto DreamBox como también clientes y servidores de CCcam en Shodan:

- 220 Willkomen auf Ihrer Dreambox -> 2396 resultados

- 220 Welcome to the OpenDreambox FTP service -> 4977 resultados

- 220 Welcome to the PLi dreambox FTP server -> 326 resultados

- Welcome on your dreambox -> 2518 resultados

- Welcome to the CCcam information client -> 74 resultados

- Welcome to cccam server -> 7 resultados

- Welcome to cccam service -> 71 resultados

- CCcam server -> 141 resultados

- DreamBox -> 8786 resultados (1926 en España)

Vulnerabilidades en DreamBox y servidores CCcam

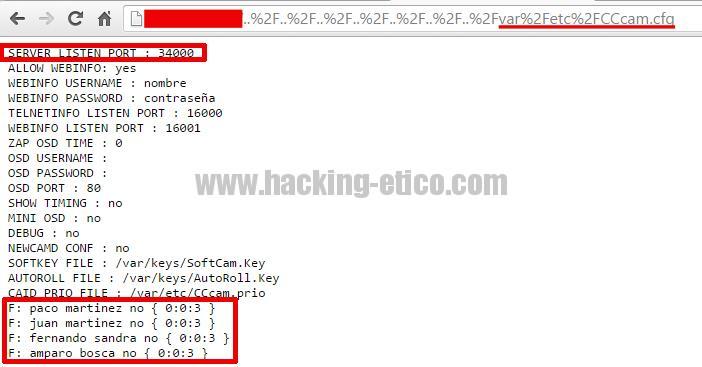

Existen varias vulnerabilidades conocidas en los dispositivos DreamBox, simplemente con irnos a Exploit-DB y poner DreamBox las encontramos. Concretamente hay una para DM500 (con EDB-ID: 17279) cuyo exploit nos permite un Local File Inclusion haciendo uso de URL Enconding. En las siguientes imágenes vemos como podemos obtener información sensible de una DreamBox:

Vemos como tenemos acceso al fichero /etc/password de la DM500.

Vemos como tenemos acceso al fichero de configuración de líneas del protocolo CCcam (/var/etc/CCcam.cfg), donde concretamente las líneas F que vemos son usuarios y contraseñas en texto plano (user:paco pass:martinez) que se conectan a este decodificador al puerto 34000 para poder obtener las keys de una tarjeta de abonado.

Otros fallos que podemos encontrar en servidores de Cccam

son más bien por culpa de los administradores que no les importa la

seguridad, solamente obtener dinero de manera ilegal. Montan un server

por Internet, lo publicitan en la red para obtener dinero y dejan al descubierto a sus clientes.

A continuación vemos la imagen de un

servidor CCcam y que tiene un acceso vía Web sin usuario ni contraseña,

de tal forma que nos permite ver los clientes conectados, servidores a

los que se conecta, tarjetas de abonado, etc.

Desde Hacking Ético rechazamos cualquier uso de piratería

y sobre todo podéis comprobar como tanto los clientes como

los servidores no son seguros y dejan al descubierto información

sensible, ya que el único objetivo es lucrarse a costa de otros.

Espero que os haya gustado el artículo y

os sirva para haceros pensar en la cantidad de dispositivos que tenemos

en casa, como routers, cámaras ip, televisiones conectadas, etc… que

pueden tener fallos de seguridad y ser indexados por Shoda.

Fuente: Hacking-Etico

Comentarios

Publicar un comentario