TIEMPOS DE OPERACIÓN E INFECCIÓN DEL MALWARE

El malware generalizado conocido como Qbot (también conocido como Qakbot o QuakBot) ha regresado recientemente a los ataques a la velocidad de la luz y, según los analistas, solo necesita alrededor de 30 minutos para robar datos confidenciales después de la infección inicial.

Según un nuevo informe de DFIR, Qbot estaba realizando estos ataques rápidos de datos en octubre de 2021, y ahora parece que los actores de amenazas detrás de él han vuelto a tácticas similares.

Más específicamente, los analistas informan que los adversarios tardan media hora en robar datos del navegador y correos electrónicos de Outlook y 50 minutos antes de saltar a una estación de trabajo adyacente.

La cronología de un ataque

Como se muestra en el siguiente diagrama, Qbot se mueve rápidamente para realizar una escalada de privilegios inmediatamente después de una infección, mientras que se realiza un escaneo de reconocimiento completo en diez minutos.

.jpg)

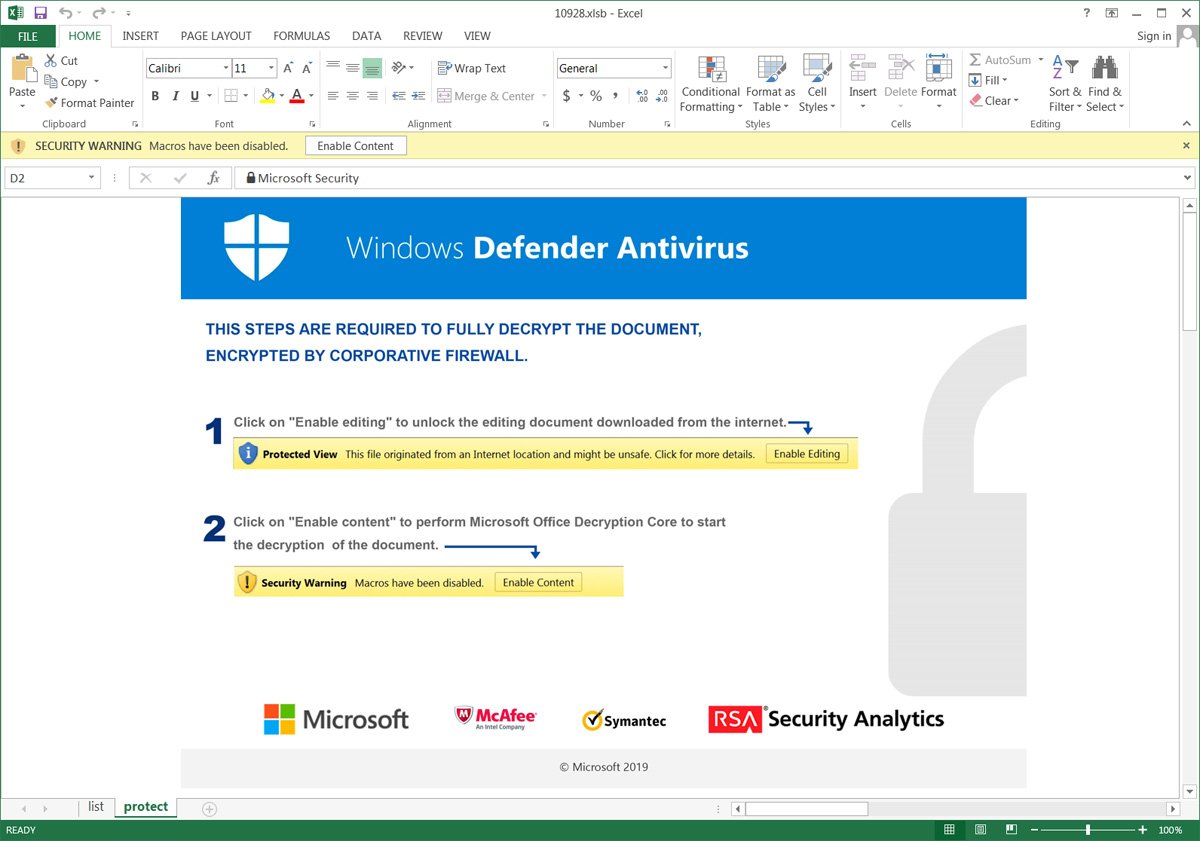

El acceso inicial generalmente se logra a través de un documento de Excel (XLS) que usa una macro para colocar el cargador DLL en la máquina de destino.

Esta carga útil luego se ejecuta para crear una tarea programada a través del proceso msra.exe y se eleva a los privilegios del sistema.

El malware roba correos electrónicos media hora después de la ejecución inicial, que luego se utilizan para ataques de phishing en cadena de reproducción y para venderlos a otros actores de amenazas.

Qbot roba las credenciales de Windows de la memoria mediante las inyecciones de LSASS (Servicio de servidor de la autoridad de seguridad local) y de los navegadores web. Estos se aprovechan para el movimiento lateral a otros dispositivos en la red, iniciado en un promedio de cincuenta minutos después de la primera ejecución.

Qbot se mueve lateralmente a todas las estaciones de trabajo en el entorno escaneado copiando un archivo DLL al siguiente objetivo y creando de forma remota un servicio para ejecutarlo.

Al mismo tiempo, se elimina la infección anterior, por lo que la máquina a la que se le acaban de extraer las credenciales se desinfecta y parece normal. Además, los servicios creados en las nuevas estaciones de trabajo tienen el parámetro ‘DeleteFlag’, que hace que se eliminen al reiniciar el sistema.

El movimiento lateral ocurre rápidamente, por lo que si no hay una segmentación de la red para proteger las estaciones de trabajo, la situación se vuelve muy desafiante para los equipos de defensa.

Además, a los actores de amenazas de Qbot a menudo les gusta usar algunos de los sistemas comprometidos como puntos proxy de primer nivel para facilitar el enmascaramiento y la rotación de direcciones, y usan múltiples puertos para la comunicación SSL con el servidor C2.

El impacto de estos rápidos ataques no se limita a la pérdida de datos, ya que también se ha observado que Qbot arroja cargas útiles de ransomware en redes corporativas comprometidas.

Un informe de Microsoft de diciembre de 2021 capturó la versatilidad de los ataques de Qbot, lo que dificulta evaluar con precisión el alcance de sus infecciones.

Sin embargo, no importa cómo se desarrolle con precisión una infección de Qbot, es fundamental tener en cuenta que casi todos comienzan con un correo electrónico, por lo que este es el principal punto de acceso que las organizaciones deben fortalecer.

Rapidez ataques malware

Según los datos que nos han compartido Fibratel y CrowdStrike, y como ya podíamos imaginar, el ecosistema del malware empeoró en 2021 con respecto a 2020, y aunque apenas hemos dado los primeros pasos de este 2022, la situación no apunta a una mejoría, ni mucho menos.

Las organizaciones cibercriminales están mostrando cada día una mayor eficiencia a la hora de llevar a cabo sus acciones. Un incremento en su rendimiento que, en algunos casos, permite que se pueda desplegar un ataque completo a una organización en tan solo 18 minutos.

- Bear: Grupo de origen ruso, capaces de reducir el tiempo de ataque a 18 minutos. En estos pocos minutos son capaces de adentrarse en la infraestructura IT de una organización.

- Chollima: Con base en Corea del Norte, su capacidad de ataque les permite el despliegue completo en 2 horas y 20 minutos.

- Panda: Grupo de origen chino y que necesita una media de 4 horas en perpetrar sus ataques.

- Kitten: Especializado en intrusiones, este grupo de origen israelí, las estimaciones apuntan a que necesita alrededor de 5 horas y 9 minutos.

- Spider: Volvemos a Rusia con este grupo especializado en la extorsión, y que puede completar ataques en 9 horas y 42 minutos.

Comentarios

Publicar un comentario