El error crítico de Windows RPC CVE-2022-26809 plantea preocupaciones — Parche ahora

Microsoft ha corregido una nueva vulnerabilidad CVE-2022-26809 de Windows RPC que está generando preocupación entre los investigadores de seguridad debido a su potencial de ciberataques generalizados y significativos una vez que se desarrolla un exploit. Por lo tanto, toda la organización debe aplicar las actualizaciones de seguridad de Windows lo antes posible.

Microsoft corrigió esta vulnerabilidad como parte de las actualizaciones del martes de parches de abril de 2022 y la calificó como 'Crítica', ya que permite la ejecución remota no autorizada de código a través de un error en el protocolo de comunicación microsoft Remote Procedure Call (RPC).

Si se explota, cualquier comando se ejecutará en el mismo nivel de privilegios que el servidor RPC, que en muchos casos tiene permisos elevados o de nivel SYSTEM, proporcionando acceso administrativo completo al dispositivo explotado.

El protocolo de llamada a procedimiento remoto (RPC) de Microsoft es un protocolo de comunicación que permite que los procesos se comuniquen entre sí, incluso si esos programas se ejecutan en otro dispositivo.

RPC permite que los procesos en diferentes dispositivos se comuniquen entre sí, con los hosts RPC escuchando las conexiones remotas a través de los puertos TCP, más comúnmente los puertos 445 y 135.

CVE-2022-26809 en el punto de mira

Después de que Microsoft lanzó actualizaciones de seguridad, los investigadores de seguridad vieron rápidamente el potencial de que este error fuera explotado en ataques generalizados, similar a lo que vimos con el gusano Blaster de 2003 y los ataques Wannacry de 2017 que utilizan la vulnerabilidad Eternal Blue.

Los investigadores ya han comenzado a analizar y publicar detalles técnicos sobre la vulnerabilidad, que otros investigadores y actores de amenazas utilizarán para reconstruir en un exploit viable.

Por ejemplo, los investigadores de Akamai ya han rastreado el error hasta un desbordamiento del búfer de montón en la DLL rpcrt4.dll.

"Profundizando en el código vulnerable en OSF_SCALL:GetCoalescedBuffer, notamos que el error de desbordamiento de enteros podría conducir a un desbordamiento del búfer de montón, donde los datos se copian en un búfer que es demasiado pequeño para llenarlo", explicó Akamai en su redacción técnica.

"Esto, a su vez, permite que los datos se escriban fuera de los límites del búfer, en el montón. Cuando se explota correctamente, esta primitiva podría conducir a la ejecución remota de código".

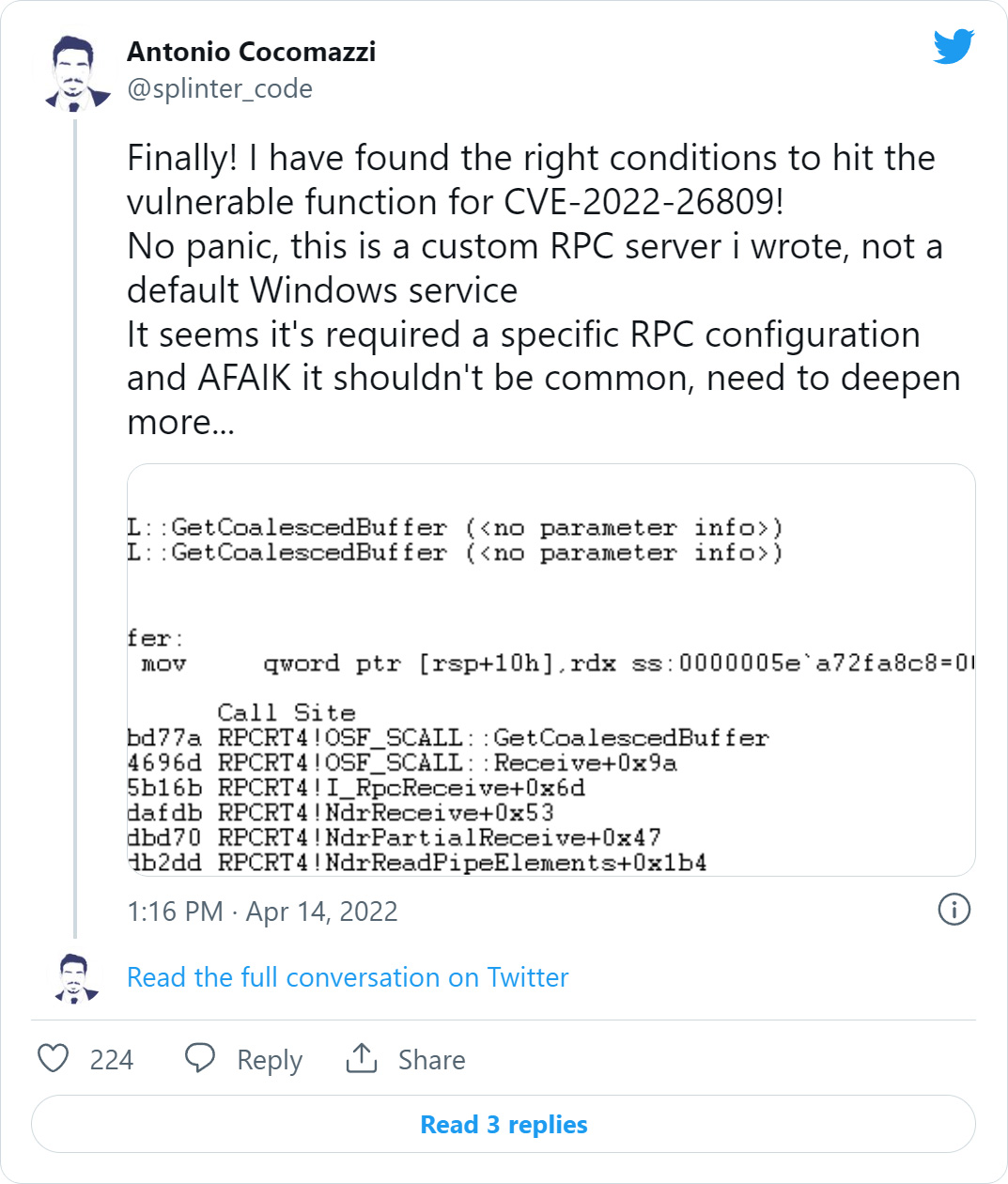

El investigador de Sentinel One, Antonio Cocomazzi, también ha jugado con el error y lo ha explotado con éxito en un servidor RPC personalizado, no en un servicio de Windows incorporado.

La buena noticia es que puede requerir una configuración RPC específica para ser vulnerable, pero eso aún se está analizando.

Mientras que los investigadores todavía están trabajando en averiguar los detalles técnicos completos del error y cómo explotarlo de manera confiable, el investigador de seguridad Matthew Hickey, cofundador de Hacker House, también ha estado jugando a analizar la vulnerabilidad.

Hickey le dijo a BleepingComputer que es solo cuestión de tiempo hasta que se desarrolle un exploit y que podría tener el potencial de resultados dañinos.

"Es tan malo como puede ser para los sistemas empresariales Windows, es importante enfatizar que las personas deben aplicar el parche porque puede aparecer en una serie de configuraciones de servicios RPC de cliente y servidor", dijo Hickey a BleepingComputer en una conversación sobre el error.

"Esto tiene el potencial de ser otro evento global similar a WCRY, dependiendo de cuánto tiempo les tome a los atacantes convertirse en armas y explotar. Esperaría que los ataques comiencen a aumentar con esta vulnerabilidad en las próximas semanas".

Hickey le dice a BleepingComputer que la DLL vulnerable, rpcrt4.dll, no solo es utilizada por los servicios de Microsoft sino también por otras aplicaciones, lo que aumenta aún más la exposición de esta vulnerabilidad.

"El problema principal es que debido a que está dentro del rpcrt4.dll no solo hay servicios predeterminados de Microsoft, sino todo tipo de aplicaciones de terceros que se verán afectadas, por lo que incluso si solo bloquea los puertos comunes de Windows, es posible que aún tenga algún software que sea vulnerable en el modo cliente / servidor, cosas como agentes de respaldo, antivirus, software de punto final, incluso herramientas pentest que usan RPC".

Will Dormann, analista de vulnerabilidades en el CERT/CC, advierte que todos los administradores deben bloquear el puerto 445 en el perímetro de la red para que los servidores vulnerables no estén expuestos a Internet. Al bloquear el puerto 445, los dispositivos no solo están protegidos de actores de amenazas remotas, sino también de posibles gusanos de red que pueden utilizar el exploit.

Dormann dice que en este momento hay más de 1,3 millones de dispositivos que exponen el puerto 445 a Internet, ofreciendo un grupo masivo de objetivos para explotar.

Sin embargo, incluso si los administradores bloquean los puertos 445 y 135 en el perímetro, no es suficiente. A menos que se instalen actualizaciones de seguridad, los dispositivos seguirán siendo vulnerables internamente a los actores de amenazas que comprometen una red.

Como esta vulnerabilidad es ideal para propagarse lateralmente en una red, es casi seguro que la veremos utilizada por bandas de ransomware en el futuro.

Si bien no es hora de entrar en pánico por esta vulnerabilidad, los administradores deben hacer que la aplicación de parches a estos dispositivos sea una prioridad, ya que se puede lanzar un exploit en cualquier momento.

Una vez que se libera un exploit, generalmente solo toma poco tiempo a los actores de amenazas convertirlo en un arma en ataques.

Comentarios

Publicar un comentario