Vulnerabilidad crítica y exploit para Veeam Backup Enterprise Manager

Se encuentra disponible en exploit de prueba de concepto (PoC) para una falla de omisión de autenticación de Veeam Backup Enterprise Manager identificada como CVE-2024-29849. Es urgente que los administradores apliquen las últimas actualizaciones de seguridad.

Veeam Backup Enterprise Manager (VBEM) es una plataforma basada en web para gestionar instalaciones de Veeam Backup & Replication a través de una consola web. Ayuda a controlar los trabajos de respaldo y realizar operaciones de restauración en toda la infraestructura de respaldo de una organización y en implementaciones a gran escala.

Veeam emitió un boletín de seguridad sobre la falla crítica el 21 de mayo, advirtiendo sobre una vulnerabilidad crítica que permite a atacantes remotos no autenticados iniciar sesión en la interfaz web de VBEM como cualquier usuario.

El proveedor instó a sus clientes a solucionar el problema actualizando a la versión 12.1.2.172 de VBEM, y al mismo tiempo compartió consejos de mitigación para aquellos que no pueden aplicar la actualización de inmediato.

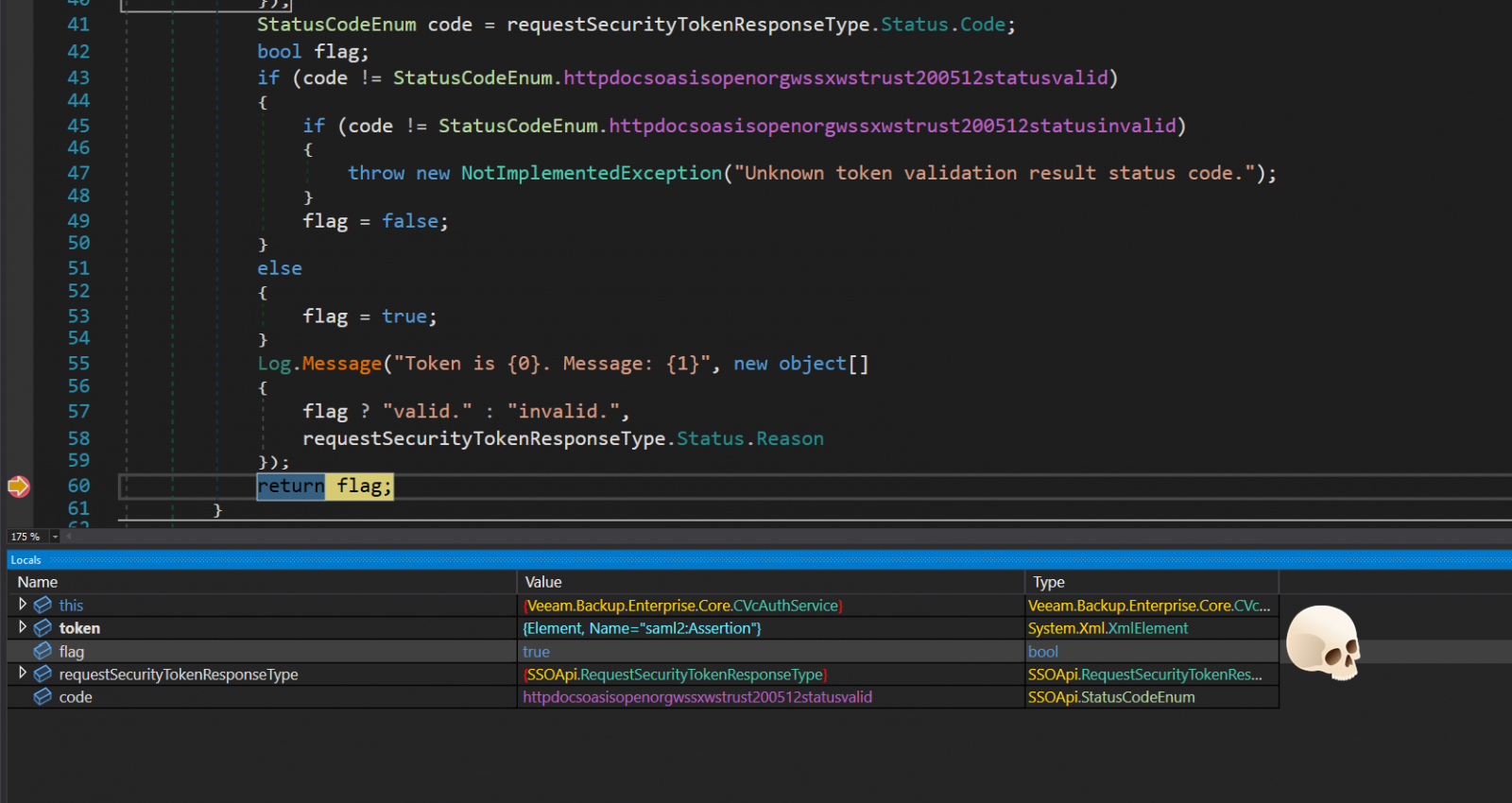

En un artículo técnico de Sina Kheirkha, el investigador de ciberseguridad explica que la falla radica en el servicio 'Veeam.Backup.Enterprise.RestAPIService.exe', que escucha en el puerto TCP 9398 y funciona como un servidor API REST para la aplicación web principal.

El exploit implica enviar un token de inicio de sesión único (SSO) de VMware especialmente diseñado al servicio vulnerable utilizando la API de Veeam. El token contiene una solicitud de autenticación que se hace pasar por un usuario administrador y una URL de servicio SSO que Veeam, fundamentalmente, no verifica. El token SSO codificado en base64 se decodifica e interpreta en formato XML para verificar su validez mediante una solicitud SOAP a una URL controlada por el atacante.

Este servidor fraudulento configurado por el atacante responde positivamente a las solicitudes de validación, por lo que Veeam acepta la solicitud de autenticación y le otorga acceso de administrador al atacante.

El exploit proporcionado demuestra todos los pasos para explotar la vulnerabilidad, incluida la configuración de un servidor de devolución de llamada, el envío del token diseñado y la recuperación de una lista de servidores de archivos como prueba de una explotación exitosa.

Abordar los riesgos

Aunque todavía no se ha informado de ninguna explotación real de CVE-2024-29849, la disponibilidad pública de un exploit funcional podría cambiar esto en poco tiempo. Por lo tanto, es fundamental actualizar a la versión 12.1.2.172 o posterior lo antes posible.

Aquellos que no puedan parchear deben seguir estas recomendaciones:

- Limitar el acceso a la interfaz web de VBEM restringiendo el acceso a la red solo a direcciones IP confiables.

- Implementar reglas de firewall para bloquear el acceso no autorizado a los puertos utilizados por los servicios de Veeam (por ejemplo, el puerto 9398 para la API REST).

- Habilitar la autenticación multifactor para todas las cuentas que acceden a VBEM.

- Implemente un firewall de aplicaciones web para ayudar a detectar y bloquear solicitudes maliciosas dirigidas a VBEM.

- Supervisar y audite periódicamente los registros de acceso para detectar intentos de acceso sospechosos o no autorizados, y configure alertas para intentos de inicio de sesión desde direcciones IP que no sean de confianza.

- Aíslar el servidor VBEM de otros sistemas críticos dentro de su red para contener el riesgo de movimiento lateral.

Fuente: SeguInfo

Comentarios

Publicar un comentario