Informe sobre delitos criptográficos y ransomware [Chainalysis 2025]

El panorama del ransomware experimentó cambios significativos en 2024, y las criptomonedas siguieron desempeñando un papel central en la extorsión. Sin embargo, el volumen total de pagos de rescate disminuyó interanualmente en aproximadamente un 35%, impulsado por el aumento de las acciones de las fuerzas del orden, la mejora de la colaboración internacional y una creciente negativa de las víctimas a pagar.

En respuesta, muchos atacantes cambiaron de táctica y surgieron nuevas cepas de ransomware a partir de códigos renombrados, filtrados o comprados, lo que refleja un entorno de amenazas más adaptable y ágil. Las operaciones de ransomware también se han vuelto más rápidas y las negociaciones suelen comenzar a las pocas horas de la exfiltración de datos. Los atacantes van desde actores de estados nacionales hasta operaciones de ransomware como servicio (RaaS), operadores solitarios y grupos de extorsión por robo de datos, como los que extorsionaron y robaron datos de Snowflake, un proveedor de servicios en la nube.

En este informe de Chainalysis, se explora estos detalles y sus implicaciones, incluidos una variedad de estudios de casos (LockBit, cepas de ransomware iraníes, Akira/Fog e INC/Lynx) que ejemplifican las tendencias de este año.

La actividad de ransomware cambió a mitad de año

En 2024, los atacantes de ransomware recibieron aproximadamente U$S813 millones en pagos de las víctimas, una disminución del 35% con respecto al año récord de $1.250 millones de 2023, y por primera vez desde 2022, los ingresos por ransomware disminuyeron.

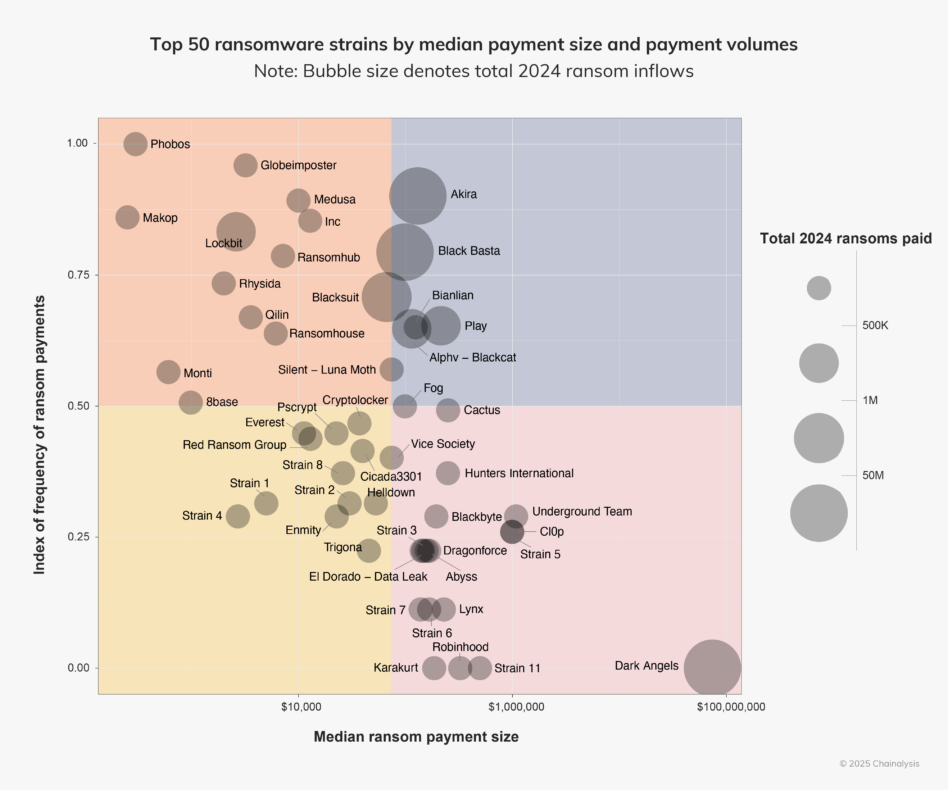

Como señala Chainalysis en su actualización de delitos de mitad de año, el valor extorsionado por atacantes de ransomware entre enero y junio de 2024 había alcanzado los 459,8 millones de dólares, aproximadamente un 2,38% más que el valor extorsionado durante el mismo período de tiempo en 2023. En el primer semestre de 2024 también se produjeron algunos pagos excepcionalmente grandes, como el pago récord de 75 millones de dólares a Dark Angels. Afortunadamente, la actividad de pago se desaceleró después de julio de 2024 en aproximadamente un 34,9%.

Un análisis más detallado de las 10 principales cepas de ransomware en términos de ingresos en el primer semestre proporciona información valiosa sobre los grupos que impulsan estas tendencias en el segundo semestre:

- Akira, que ha atacado a más de 250 entidades desde marzo de 2023, es la única cepa de ransomware de las 10 principales en el primer semestre que ha aumentado sus esfuerzos en el segundo semestre de 2024.

- LockBit, que fue interrumpida por la Agencia Nacional contra el Crimen (NCA) del Reino Unido y la Oficina Federal de Investigaciones (FBI) de los EE.UU. a principios de 2024, vio disminuir los pagos en el segundo semestre en aproximadamente un 79%, lo que demuestra la eficacia de la colaboración internacional entre las fuerzas del orden.

- ALPHV/BlackCat, que había estado entre las cepas con mayores ingresos en 2023, salió de la estafa en enero de 2024, dejando un vacío en el segundo semestre.

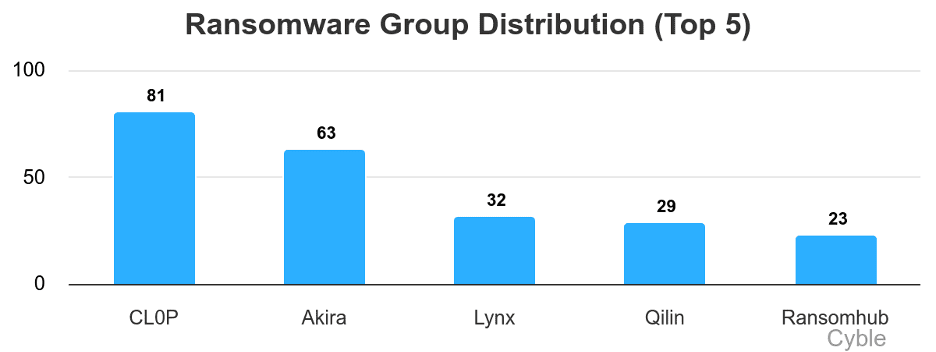

La tendencia en América del Norte se ha mantenido a pesar de que los grupos de ransomware más activos han cambiado. LockBit fue el grupo de ransomware más activo a principios de 2024, luego RansomHub tomó el control después de que LockBit fuera interrumpido por acciones de las fuerzas del orden. Este año, CL0P y Akira han sido los grupos más activos en los EE.UU., mientras que RansomHub ha retrocedido al puesto número 5.

Como nos dijo Lizzie Cookson, directora sénior de respuesta a incidentes en Coveware, una empresa de respuesta a incidentes de ransomware, "el mercado nunca volvió al status quo anterior tras el colapso de LockBit y BlackCat/ALPHV. Vimos un aumento de actores solitarios, pero no vimos que ningún grupo absorbiera rápidamente su participación de mercado, como habíamos visto que sucedía después de cierres y desmantelamientos de alto perfil anteriores. El ecosistema actual de ransomware está plagado de muchos recién llegados que tienden a centrar sus esfuerzos en los mercados de tamaño pequeño a mediano, que a su vez están asociados con demandas de rescate más modestas".

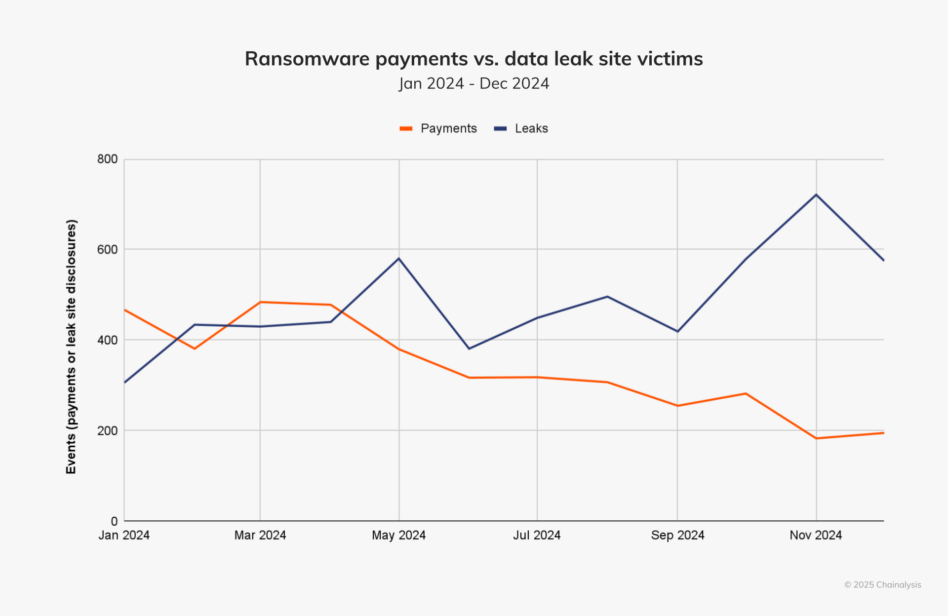

Para contextualizar mejor lo que puede haber impulsado la disminución de la actividad de pago de ransomware en el segundo semestre, primero analizamos los sitios de fuga de datos, que podrían ser un indicador de los eventos de ransomware. En el gráfico a continuación, podemos ver que la cantidad de eventos de ransomware aumentó en el segundo semestre, pero los pagos en cadena disminuyeron, lo que sugiere que hubo más víctimas atacadas, pero menos personas que recibieron el pago.

Los sitios de filtración de datos registraron más víctimas en 2024 que en cualquier año anterior. No solo hubo más presuntas víctimas, sino que, según Allan Liska, analista de inteligencia de amenazas en Recorded Future, hubo 56 nuevos sitios de filtración de datos en 2024, más del doble de la cantidad que Recorded Future identificó en 2023. Sin embargo, hay algunas advertencias que se deben tener en cuenta con la información del sitio de filtración de datos y lo que sugiere sobre el ecosistema del ransomware.

Corsin Camichel, investigador de amenazas en eCrime, compartió más información sobre la legitimidad de las filtraciones. Hemos observado publicaciones en sitios de filtración que afirman ser organizaciones, pero que fallan en un análisis más profundo. Por ejemplo, hemos visto afirmaciones sobre organizaciones multinacionales, pero en realidad solo se vio afectada una subsidiaria más pequeña. Más de 100 organizaciones aparecieron en dos o más sitios de filtración de datos en 2024. El sitio de filtración 'MEOW' juega un papel importante en esto, ya que parece comprometer sitios web y enumerar datos tomados de servidores web o bases de datos.

Otra razón para la relación inversa entre los pagos de ransomware y las víctimas de sitios de filtración de datos que se muestra arriba podría ser que los actores de amenazas han sido descubiertos exagerando o mintiendo sobre las víctimas o volviendo a publicar afirmaciones de antiguas víctimas. "Los operadores de LockBit jugaron juegos para pretender seguir siendo relevantes y activos después de una acción de aplicación de la ley llamada 'Operación Cronos', ya que volvieron a publicar muchas afirmaciones previamente enumeradas o agregaron ataques que ocurrieron hace mucho tiempo, algunos incluso hace más de un año", agregó Camichel.

Esto es especialmente cierto en el caso de LockBit, que, en un intento de seguir siendo relevante después de ser condenado al ostracismo por gran parte de la comunidad clandestina después de la acción de aplicación de la ley, ha publicado hasta un 68% de víctimas repetidas o directamente inventadas en su sitio de filtración de datos.

Después de la interrupción de LockBit y la estafa de salida de BlackCat, otro fenómeno interesante ha sido el auge de RansomHub, que absorbió a muchos de los operadores desplazados de LockBit y BlackCat. Según Camichel, RansomHub registró el mayor número de víctimas en 2024 y, a pesar de que recién apareció en febrero de 2024, se ubicó entre las 10 principales amenazas para 2024, según los datos de la cadena.

Los datos de respuesta a incidentes muestran que la brecha entre las cantidades exigidas y pagadas continúa aumentando; en el segundo semestre de 2024, hubo una diferencia del 53 % entre los dos factores. Los informes de las empresas de respuesta a incidentes sugieren que la mayoría de los clientes optan por no pagar en absoluto, lo que significa que la brecha real es mayor de lo que sugieren los números a continuación.

Hablamos con Dan Saunders, director de respuesta a incidentes para EMEA en Kivu Consulting, una empresa de respuesta a incidentes de ciberseguridad, para obtener más información sobre esta resiliencia de las víctimas. "Según nuestros datos, alrededor del 30% de las negociaciones realmente conducen a pagos o a que las víctimas decidan pagar los rescates. Por lo general, estas decisiones se toman en función del valor percibido de los datos que se han visto comprometidos específicamente", afirmó. De manera similar, Cookson señaló que, gracias a una mejor higiene cibernética y a la resiliencia general, las víctimas son cada vez más capaces de resistir las demandas y explorar múltiples opciones para recuperarse de un ataque. "En última instancia, pueden determinar que una herramienta de descifrado es su mejor opción y negociar para reducir el pago final, pero más a menudo, descubren que restaurar a partir de copias de seguridad recientes es el camino más rápido y rentable", agregó. Los montos de pago final generalmente oscilaban entre U$S150.000 y U$S250.000, independientemente de las demandas iniciales.

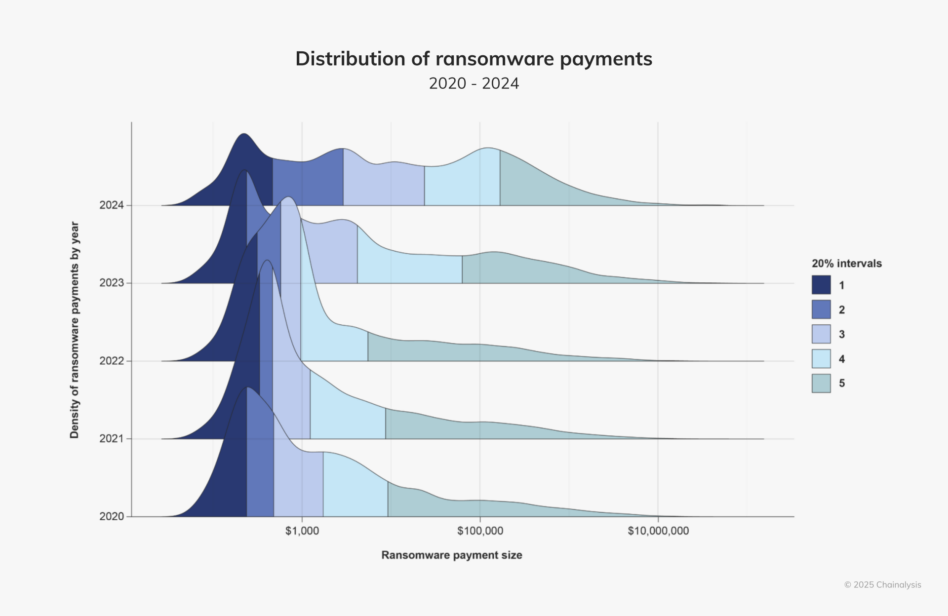

Al observar la siguiente figura, podemos ver la evolución de las distribuciones de pagos de ransomware hasta 2024. En 2020, hubo una larga cola pero un solo obstáculo para los pagos de ransomware, pero en 2024, hubo tres clases de actores de ransomware. Algunos, como Phobos, tienen pagos promedio que se agrupan en menos de U$S500 - U$S1.000. Hay otro grupo de alrededor de 10.000 dólares y un tercero con pagos superiores a 100.000 dólares, algunos de los cuales alcanzaron el millón de dólares. También vemos más eventos en el extremo superior de la distribución, lo que significa proporcionalmente mayores ataques que superan el millón de dólares.

Esta segmentación refleja el cambio en el panorama de los actores de ransomware que observó Cookson, con grupos más pequeños que dominan los pagos de valor bajo y medio, mientras que los rescates atípicos de 7 u 8 cifras empujan la distribución hacia la derecha, hacia la tercera clase de pagos.

En el gráfico a continuación, podemos ver qué cepas fueron las peores en términos de valor total extorsionado (tamaño de la burbuja), tamaño de pago medio (eje X) y un índice de eventos de extorsión (eje Y).

Ransomware: ¿A dónde van los fondos?

Entender los métodos de lavado de dinero del ransomware ofrece información fundamental sobre el comportamiento de los actores de amenazas después de la explotación, lo que permite a las fuerzas del orden responder de manera más eficiente y, en algunos casos, anticipar acciones futuras en función de patrones establecidos.

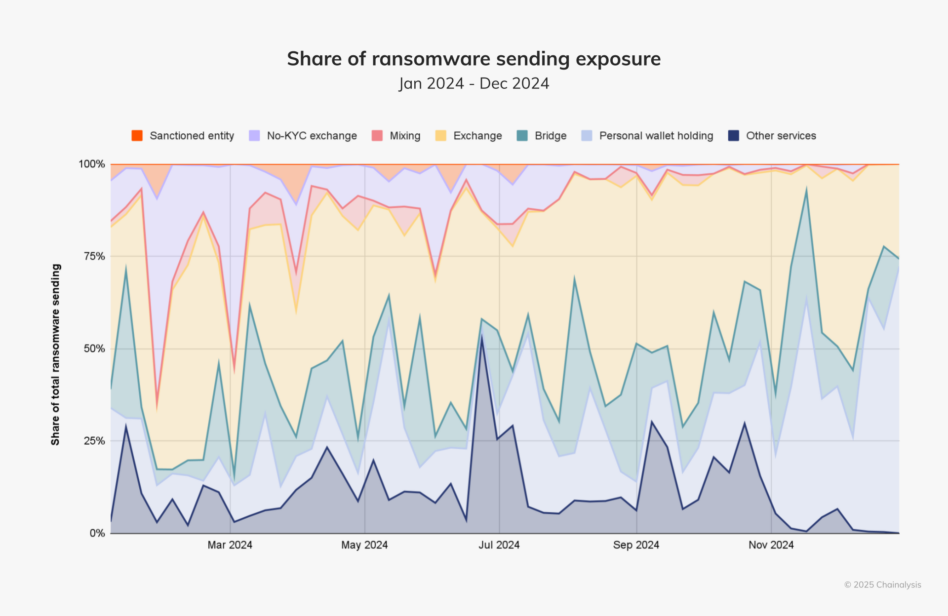

En el gráfico siguiente, vemos que los fondos de rescate fluyeron principalmente a través de bolsas centralizadas (CEX) (utilizadas para la salida de fondos), billeteras personales (para almacenar fondos) y puentes (para intentar ocultar el movimiento de fondos)

Observamos una disminución sustancial en el uso de mezcladores en 2024. Históricamente, los servicios de mezcla capturaban rutinariamente entre el 10% y el 15% de los flujos trimestrales de lavado de dinero del ransomware. La disminución de la mezcla entre actores de ransomware a lo largo de los años es muy interesante y un testimonio del impacto disruptivo de las sanciones y las acciones de las fuerzas del orden, como las contra Chipmixer, Tornado Cash y Sinbad. En lugar de mezcladores, hemos observado que los actores de ransomware recurren cada vez más a puentes entre cadenas para facilitar su salida. Por el contrario, los CEX siguen siendo un pilar de la estrategia de salida del ransomware, y en 2024 se verá una dependencia ligeramente superior a la media de este tipo de servicios (39% frente al 37% del período entre 2020 y 2024).

Vale la pena destacar los importantes volúmenes de fondos que se guardan en billeteras personales. Curiosamente, los operadores de ransomware, un grupo motivado principalmente por cuestiones económicas, se están absteniendo de retirar dinero más que nunca. Atribuimos esto en gran medida a una mayor cautela e incertidumbre en medio de lo que probablemente se percibe como acciones impredecibles y decisivas de las fuerzas del orden dirigidas a personas y servicios que participan o facilitan el blanqueo de dinero mediante ransomware, lo que genera inseguridad entre los actores de amenazas sobre dónde pueden colocar sus fondos de forma segura.

Aunque es probable que haya numerosos factores detrás de cualquiera de las tendencias visibles en el gráfico anterior, la disminución en el uso de intercambios sin KYC desde octubre de 2024 puede atribuirse a la designación del intercambio ruso Cryptex y la incautación por parte de la Policía Criminal Federal Alemana (BKA) de 47 intercambios de criptomonedas sin KYC en idioma ruso, ambos en septiembre de 2024. El momento de esas acciones de cumplimiento, junto con el período en el que disminuyeron los flujos de ransomware a los intercambios sin KYC, es llamativo.

Estudios de casos de ransomware

El arresto de Panev y su impacto en las operaciones de LockBit

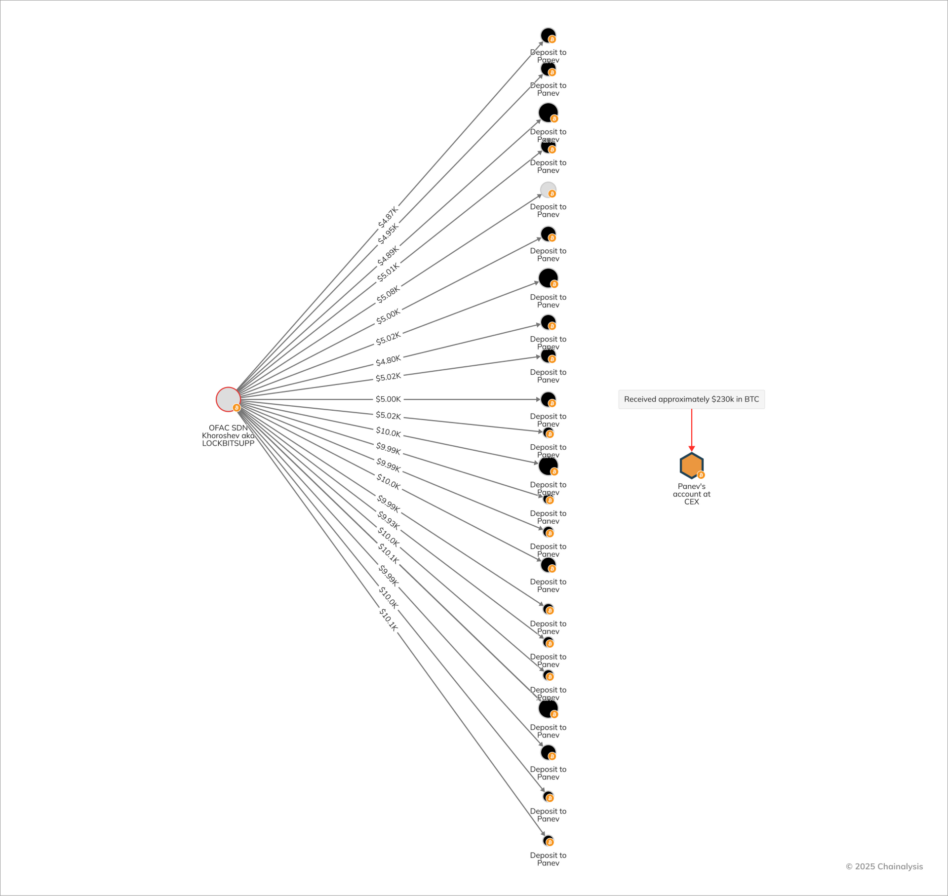

Entre 2019 y 2024, Rostislav Panev, ciudadano israelí-ruso, supuestamente jugó un papel crucial en el apoyo a LockBit. Se le acusa de desarrollar varias herramientas para el grupo, incluida una que permitía a los atacantes imprimir notas de rescate desde cualquier impresora conectada a sistemas comprometidos, por lo que, según se informa, recibió alrededor de U$S230.000 en bitcoin (BTC). Si bien los ciudadanos rusos, incluido el administrador de LockBit, Dimitry Yuryevich Khoroshev, han enfrentado sanciones anteriormente por su papel en estos ataques, es importante reconocer que el ransomware es realmente una amenaza global, que involucra a actores de todo el mundo. Panev se encuentra actualmente en Israel a la espera de su extradición a los Estados Unidos, donde se le busca por conspiración para cometer fraude, ciberdelito, fraude electrónico y otros delitos.

En el gráfico de Reactor podemos ver, según la acusación, la transferencia de aproximadamente U$S 5.000 en BTC desde Khoroshev de forma quincenal a partir de 2022. Luego, desde julio de 2023 hasta principios de 2024, aproximadamente U$S10.000 en BTC se transfirieron a Khoroshev mensualmente.

El arresto de Panev potencialmente marcó un golpe significativo a la capacidad de LockBit para reconstituirse y destacó que, incluso años después de que se haya cometido un delito, la naturaleza transparente e inmutable de la cadena de bloques sigue empoderando a las fuerzas del orden para rastrear actividades ilícitas y desmantelar los sindicatos transnacionales de delitos cibernéticos. El desmantelamiento de LockBit y el arresto de Panev fueron victorias importantes en 2024 y provocaron un cambio hacia un ecosistema más fragmentado y menos coordinado.

Participación de Irán en el ransomware

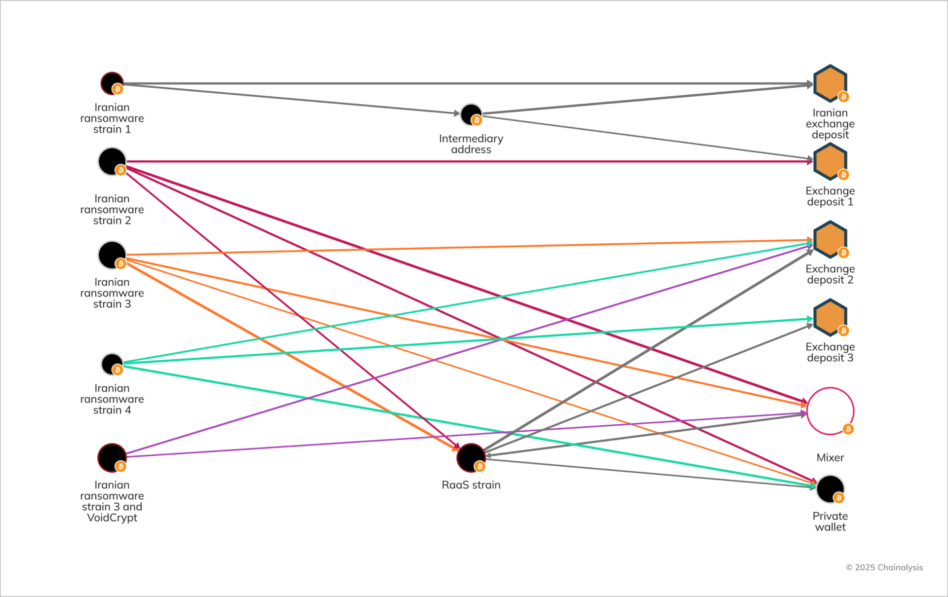

Además de los cibercriminales de habla rusa, en los últimos años, la Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro de los EE.UU. también ha sancionado a ciudadanos iraníes por su participación en la facilitación y realización de ataques de ransomware. También hemos observado anteriormente evidencia en cadena de afiliados de LockBit que trabajan con cepas de ransomware iraníes y depositan fondos en un intercambio iraní.

Afortunadamente, a través del análisis en cadena, se puede identificar a los actores iraníes a medida que cambian de marca o cambian a un RaaS diferente. Como vemos en el gráfico de Chainalysis Reactor a continuación, vinculamos cuatro cepas de ransomware diferentes al mismo actor de amenazas iraní, que probablemente también implementó una cepa popular de RaaS. También vemos la reutilización de direcciones de depósito en múltiples intercambios globales, conectando estas cepas aparentemente dispares, no solo entre sí, sino que también confirman los vínculos del operador con Irán.

Las principales cepas cambian de marca y lanzan nuevas ramificaciones

Desde la aparición de Akira, ha demostrado tener éxito en la explotación de vulnerabilidades, en particular en entornos empresariales, y ha ganado fuerza con una serie de ataques de alto perfil. Como mencionamos anteriormente, Akira es la única cepa de ransomware de las 10 principales que ha intensificado sus esfuerzos en el segundo semestre de 2024.

En septiembre de 2024, Fog, una nueva cepa de ransomware, entró en escena y desde entonces ha demostrado su capacidad para atacar vulnerabilidades críticas, al igual que Akira. Ambos grupos se han centrado principalmente en explotar vulnerabilidades de VPN, lo que les permite obtener acceso no autorizado a las redes y, en consecuencia, implementar su ransomware.

Tanto Akira como Fog han utilizado métodos de lavado de dinero idénticos, que son distintos de otras cepas de ransomware, lo que respalda aún más la conexión entre ellos. Por ejemplo, el siguiente gráfico de Chainalysis Reactor muestra que varias billeteras operadas por Akira y Fog han transferido fondos al mismo intercambio sin KYC.

Además de la relación de Akira con Fog, también hemos detectado vínculos entre las variantes de ransomware INC y Lynx al examinar comportamientos similares en la cadena. Los investigadores de ciberseguridad también han observado que ambas cepas comparten el código fuente.

Estas relaciones superpuestas ilustran una tendencia más amplia dentro del ecosistema del ransomware: la evolución continua de las estrategias de los cibercriminales en respuesta a un mayor escrutinio de las fuerzas del orden.

Navegar por un panorama de amenazas en evolución

El ransomware en 2024 reflejó cambios impulsados por la acción de las fuerzas del orden, la mejora de la resiliencia de las víctimas y las tendencias de ataque emergentes. Las medidas represivas y la colaboración con empresas de respuesta a incidentes y expertos en blockchain ayudaron a desmantelar muchos grupos de ransomware, lo que redujo su rentabilidad. Las víctimas también demostraron una mayor resistencia a las demandas de rescate, lo que amplió la brecha entre las demandas y los pagos.

Las estrategias financieras siguen adaptándose bajo la presión de las fuerzas del orden, aunque los actores maliciosos enfrentan dificultades cada vez mayores para blanquear los pagos de las víctimas. La colaboración sostenida y las defensas innovadoras seguirán siendo fundamentales para aprovechar el progreso logrado en 2024.

Fuente: InfoSegu

Comentarios

Publicar un comentario