PoshKPBrute, un simple script para romper la seguridad de KeePass

Nuestra vida digital cada vez tiene mayor importancia, por lo que, para evitar que otros puedan aprovecharse de ella, debemos protegerla correctamente. Por desgracia, salvo algunas plataformas que nos ofrecen una “doble autenticación”, la única protección de la mayoría de los sitios web es de una contraseña, clave que debe ser lo más larga y complicada posible para evitar que los piratas la adivinen mediante distintos “trucos” y puedan conectarse a nuestras cuentas. Cuanto mayor complejidad, más difícil es recordarlas, lo que ha hecho que en los últimos años los “gestores de contraseñas” hayan ganado una gran popularidad entre los usuarios, gestores como LastPass o el software de código abierto KeePass.

KeePass es una de las mejores aplicaciones para administrar nuestras contraseñas. Este software crea una base de datos donde guardar todas nuestras contraseñas de manera que, recordando tan solo la contraseña maestra, podamos consultarlas todas ellas cuando necesitemos iniciar sesión. KeePass es una aplicación gratuita, segura y de código abierto, lo que nos da muchas garantías a la hora de confiarla nuestras contraseñas, al contrario que al hacerlo a empresas privadas, como LastPass.

Sin embargo, por muy segura que sea, las bases de datos de esta aplicación (igual que prácticamente todo tipo de software) son vulnerables a ataques de fuerza bruta, y, además, existe un script para PowerShell creado especialmente para este fin: PoshKPBrute.

PoshKPBrute, el script que puede revelar todas tus contraseñas guardadas en KeePass

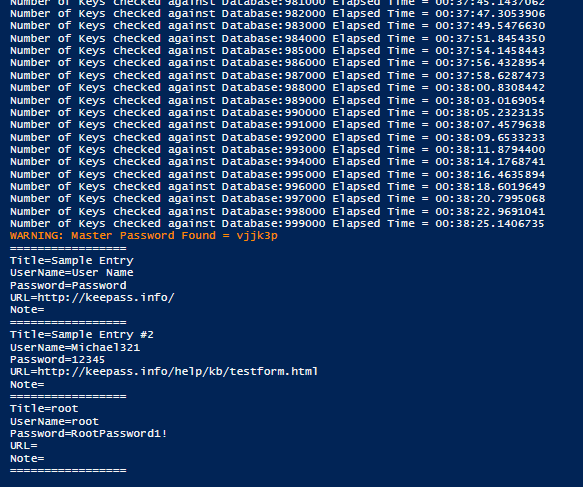

PoshKPBrute es un sencillo script escrito para PowerShell pensado especialmente para romper la contraseña maestra de las bases de datos de Keepass 2.34, aunque perfectamente puede funcionar con las últimas versiones de este software. Este script está diseñado para buscar la clave de la base de datos mediante técnicas de fuerza bruta y, una vez conseguida, volcar todas las contraseñas en la pantalla, así como información sobre la clave maestra utilizada.

Este script es de código abierto, y podemos encontrarlo, junto a una breve documentación, en GitHub. Junto al script podemos descargar un completo diccionario de claves (más de 8 MB de texto plano) que será el que se cargue al programa para empezar a romper la seguridad de la base de datos.

Este script tiene el defecto de ser bastante lento y, aunque es capaz de probar hasta 500 contraseñas por segundo, si la base de datos utiliza una clave bastante compleja es muy probable que tardemos varias horas, o días, en romper su seguridad.

PoshKPBrute solo requiere de 3 parámetros para funcionar:

- binpath – ruta al binario de KeePass.

- pwdpath – ruta al diccionario de contraseñas.

- targetfile – ruta a la base de datos a romper.

Así, para empezar el ataque, simplemente debemos ejecutar un comando como el siguiente en la consola de PowerShell para que el script empiece a funcionar:

./crack-keepassfile.ps1 -binpath "C:\program files (x86)\KeePass2x" -pwdfile "c:\software\pwdlist.txt" -targetfile "c:\software\posh.kdbx"[\code]

Si la consola de PowerShell no nos deja ejecutar script por la política de ejecución, podemos cambiar este permiso simplemente ejecutando "Set-ExecutionPolicy Unrestricted".

Fuente: RedesZone

Comentarios

Publicar un comentario