Ciberinteligencia frente al Cibercrimen y los dominios falsos de #COVID19

Este artículo

analiza la problemática de los dominios que utilizan el Coronavirus con

intereses maliciosos, desde el punto de vista de cómo se atacaría desde

la ciberinteligencia y la investigación digital.

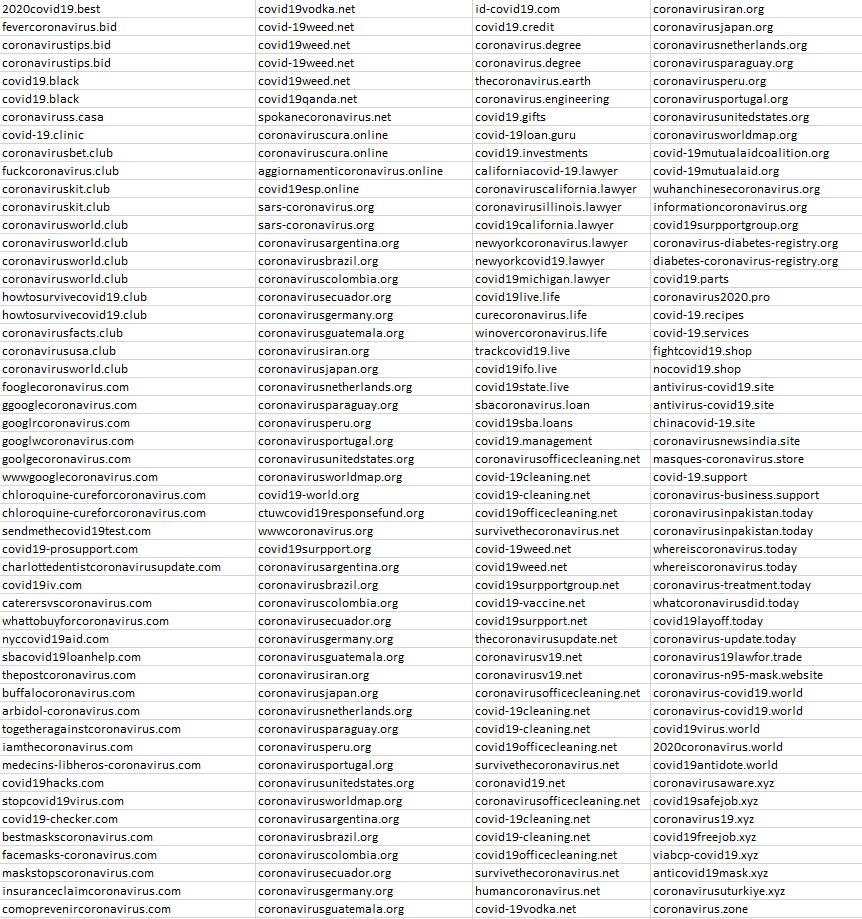

En total se han analizado un total de 900 zonas DNS completas de distintos TLDs con el objetivo de obtener un mayor número de dominios potencialmente fraudulentos que pudieran estar relacionados con actividades de carácter delictivo, aprovechando la situación actual de pandemia y la necesidad de información por parte de la población.

Durante estos días también se han detectado y denunciado diversas aplicaciones y webs que, bajo la excusa de la creación de mapas de infección y recolección de datos, obligaban a aceptar términos y condiciones que vulneraban la privacidad.

Las fases fueron:

Acceder al Informe y listado de más de 200 dominios catalogados como maliciosos sobre la epidemia #COVID2019 obtenidos trabajo realizado por Francisco Jesús Rodriguez Montero (0fjrm0), Analista Ciberseguridad en ITQLATAM y Carlos Seisdedos (carlosseisdedos), Analista Ciberseguridad y responsable del área de Ciberinteligencia en Internet Security Auditors.

Fuente: SeguInfo

En total se han analizado un total de 900 zonas DNS completas de distintos TLDs con el objetivo de obtener un mayor número de dominios potencialmente fraudulentos que pudieran estar relacionados con actividades de carácter delictivo, aprovechando la situación actual de pandemia y la necesidad de información por parte de la población.

Durante estos días también se han detectado y denunciado diversas aplicaciones y webs que, bajo la excusa de la creación de mapas de infección y recolección de datos, obligaban a aceptar términos y condiciones que vulneraban la privacidad.

Las fases fueron:

- Dirección y planificación

- Recopilación o recolección de datos

- Evaluación de la información

- Transformación e Integración

- Interpretación (Análisis)

- Difusión y evaluación.

Acceder al Informe y listado de más de 200 dominios catalogados como maliciosos sobre la epidemia #COVID2019 obtenidos trabajo realizado por Francisco Jesús Rodriguez Montero (0fjrm0), Analista Ciberseguridad en ITQLATAM y Carlos Seisdedos (carlosseisdedos), Analista Ciberseguridad y responsable del área de Ciberinteligencia en Internet Security Auditors.

Fuente: SeguInfo

Comentarios

Publicar un comentario