Crecimiento de sitios falsos y fraudes con HTTPS

Es hora de hacer un mea culpa: nosotros, los que trabajamos en seguridad de la información dijimos durante muchos años que los sitios HTTPS son seguros, esto es una falacia y sólo ayuda a confundir a los usuarios.

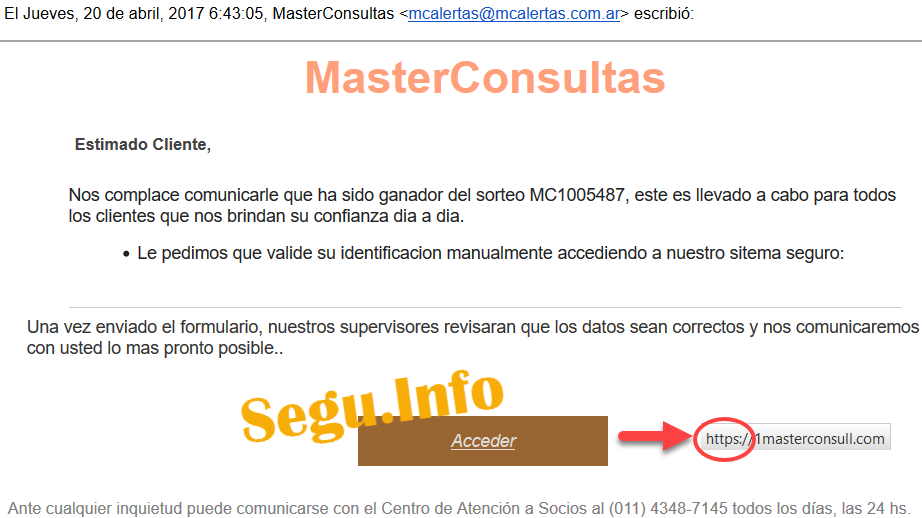

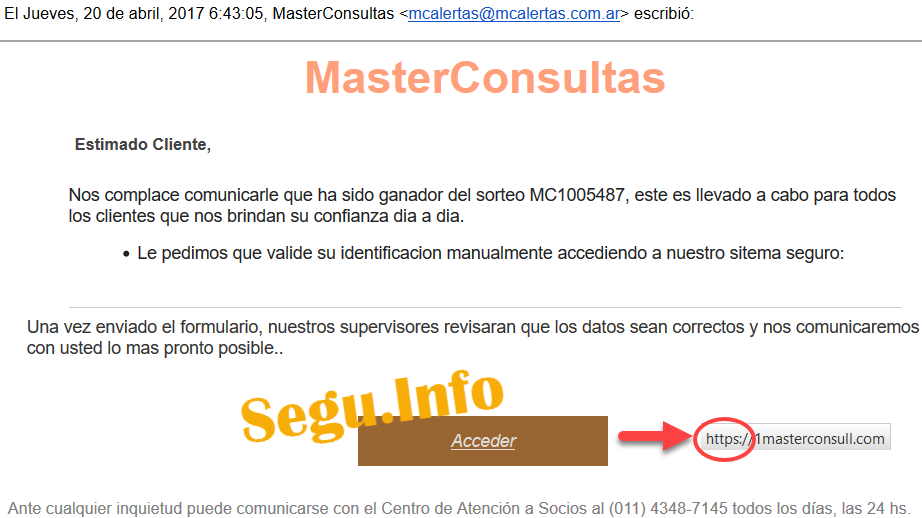

Este es el caso de un correo falso de Mastercard con el asunto "Comunicado Importante" que se propagó durante la última semana de abril y tenía un enlace a un sitio HTTPS:

Como puede verse en la imagen, el correo dice provenir de MasterConsultas mcalertas[at]mcalertas[dot]com[dot]ar, pero se trata de una falsificación de correo electrónico que para los delincuentes es sumamente fácil de lograr y es el motivo por el cual, en primera instancia, no debe confiarse en el asunto ni en el remitente de un correo electrónico.

Como puede verse en la imagen, el correo dice provenir de MasterConsultas mcalertas[at]mcalertas[dot]com[dot]ar, pero se trata de una falsificación de correo electrónico que para los delincuentes es sumamente fácil de lograr y es el motivo por el cual, en primera instancia, no debe confiarse en el asunto ni en el remitente de un correo electrónico.

En este correo se hace referencia a un supuesto premio que funciona como anzuelo para que usuarios desprevenidos (o demasiado ilusionados) hagan clic.

Finalmente, se observa el enlace al sitio HTTPS propiamente dicho, el cual también es un sitio falso "1masterconsull[dot]com" que nada tiene que ver con la entidad real.

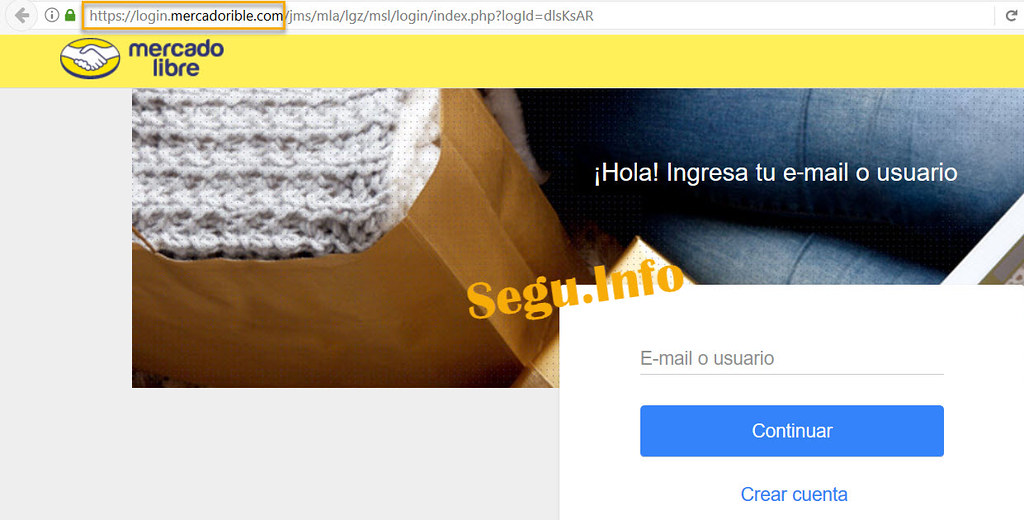

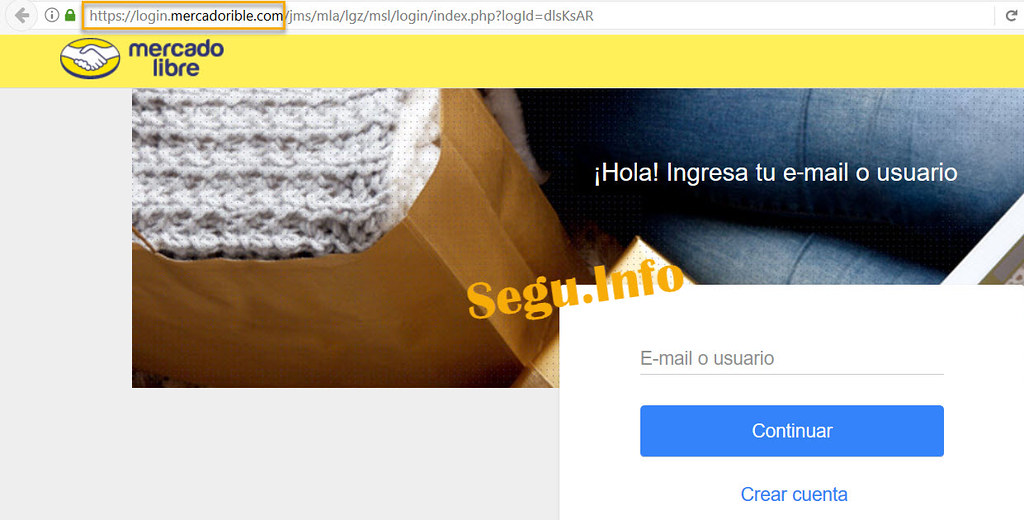

En este otro caso, un delincuente registró el dominio "mercadorible.com", obviamente para simular el sitio de Mercado Libre, y luego obtuvo un certificado digital con una de las entidades registrantes que actualmente ofrecen este servicio de forma gratuita.

Aquí radica el "secreto" del motivo por el cual ahora existen tantos sitios HTTPS falsos y seguirán apareciendo: hasta hace poco tiempo, registrar un certificado digital (para un sitio seguro) tenía un costo y al delincuente no le convenía; hoy, al ser gratuitos, es un negocio redondo, porque el sitio funciona como un mejor anzuelo y le ofrece mayor rentabilidad.

Aquí radica el "secreto" del motivo por el cual ahora existen tantos sitios HTTPS falsos y seguirán apareciendo: hasta hace poco tiempo, registrar un certificado digital (para un sitio seguro) tenía un costo y al delincuente no le convenía; hoy, al ser gratuitos, es un negocio redondo, porque el sitio funciona como un mejor anzuelo y le ofrece mayor rentabilidad.

Resumiendo, el delincuente, con dos simples pasos, puede montar (seguramente gratis) un sitio HTTPS falso de cualquier entidad y enviar decenas de miles de correos a potenciales víctimas. Cuando un usuario desprevenido recibe el correo, solo verifica que el dominio comienza con HTTPS (que no significa nada), cree que ganó un premio (nada es gratis en Internet) y hace clic en el enlace. Es decir que, por error, el HTTPS se convirtió en un sinónimo de confianza.

En ese momento, la víctima ingresa al sitio falso y completa sus datos personales y/o financieros, los cuales finalmente son enviados al delincuente, quien dispondrá de los datos robados para realizar una suplantación de identidad y utilizará la tarjeta de crédito para efectuar compras en tiendas en línea y/o en el exterior.

El navegador puede informar, pero solo si el usuario hace clic en el "famoso candadito" y luego es capaz de entender la diferencia entre los diferentes tipos de certificados que existen. El usuario generalmente no posee y no tiene porqué tener ese conocimiento.

Por su parte, las entidades imitadas como los bancos, las tarjetas de crédito y los sitios de compra/venta, comparten la responsabilidad por omisión ya que, en muchos casos, y basados en la regulación vigente, no tienen un sistema de información confiable hacia el usuario, prefieren ocultar los casos existentes y resarcir económicamente las pérdidas del cliente, antes de reconocer públicamente que son afectadas por este tipo de fraude denominado phishing.

Ocultar los casos facilita el trabajo de los delincuentes, porque los usuarios no toman conciencia de la cantidad de fraude existente, y dificulta el trabajo de las autoridades por la falta de denuncias. En otros países existe legislación que obliga a las entidades a denunciar si son víctimas de este tipo de actividad.

Por eso el phishing funciona: porque las técnicas de detección son anticuadas, el modelo de las entidades certificantes está caduco, las empresas registrantes no hacen su trabajo, las empresas imitadas no protegen a sus clientes, los ISP no reciben las denuncias o no hacen nada con ellas y nuestras técnicas de concientización del usuario atrasan 10 años. Mientras tanto los phishers pueden seguir de fiesta usando certificados gratuitos, creando sitios HTTPS falsos y engañando a más víctimas.

Ambas condiciones son necesarias y la segunda es la más difícil de verificar porque recae en el usuario saber si el sitio es "https://www.BANCO-SEGURO.com" o "https://www.BANC0-SEGUR0.com" -observar que en el segundo caso se trata del número "cero" y no de la letra "O"-.

Finalmente, la mejor recomendación es escribir en la barra de direcciones del navegador el nombre del sitio al que se desee ingresar y nunca, bajo ninguna condición, hacer clic en un enlace que se haya recibido por correo electrónico. ¿Se tarda más tiempo en escribir el dominio? Sí, se tarda dos segundos más, pero eso garantiza que su dinero seguirá siendo suyo.

Fuente: SeguInfo

Este es el caso de un correo falso de Mastercard con el asunto "Comunicado Importante" que se propagó durante la última semana de abril y tenía un enlace a un sitio HTTPS:

En este correo se hace referencia a un supuesto premio que funciona como anzuelo para que usuarios desprevenidos (o demasiado ilusionados) hagan clic.

Finalmente, se observa el enlace al sitio HTTPS propiamente dicho, el cual también es un sitio falso "1masterconsull[dot]com" que nada tiene que ver con la entidad real.

¿Por qué un sitio HTTPS también puede ser inseguro?

Un sitio HTTPS simplemente "garantiza" que la comunicación entre el cliente y el servidor se trasmite en forma cifrada (o encriptada si se prefiere esa palabra) pero nada dice sobre la autenticidad del sitio. En resumidas cuentas, que un sitio sea "https://banco-seguro.com" no significa que la entidad "banco-seguro" sea una organización de confianza o que siquiera exista. Puede ser el sitio de un delincuente y nosotros ingresaríamos nuestros datos personales en él, simplemente porque su nombre "sugiere" que es seguro.En este otro caso, un delincuente registró el dominio "mercadorible.com", obviamente para simular el sitio de Mercado Libre, y luego obtuvo un certificado digital con una de las entidades registrantes que actualmente ofrecen este servicio de forma gratuita.

Resumiendo, el delincuente, con dos simples pasos, puede montar (seguramente gratis) un sitio HTTPS falso de cualquier entidad y enviar decenas de miles de correos a potenciales víctimas. Cuando un usuario desprevenido recibe el correo, solo verifica que el dominio comienza con HTTPS (que no significa nada), cree que ganó un premio (nada es gratis en Internet) y hace clic en el enlace. Es decir que, por error, el HTTPS se convirtió en un sinónimo de confianza.

En ese momento, la víctima ingresa al sitio falso y completa sus datos personales y/o financieros, los cuales finalmente son enviados al delincuente, quien dispondrá de los datos robados para realizar una suplantación de identidad y utilizará la tarjeta de crédito para efectuar compras en tiendas en línea y/o en el exterior.

Responsabilidades

Supuestamente las entidades certificantes (CAs) deberían encargarse de verificar que el dominio a registrar "banco-seguro.com" es real y no pertenece a una entidad fraudulenta, pero la realidad es que no realizan su trabajo eficazmente. Detrás de un certificado TLS/SSL (HTTPS) puede que haya más o menos seguridad respecto de la identidad que el certificado proporciona; pero finalmente queda en el navegador, en el usuario y en su poco o mucho conocimiento y experiencia poder discernir donde ingresó y qué tan seguro es el sitio.El navegador puede informar, pero solo si el usuario hace clic en el "famoso candadito" y luego es capaz de entender la diferencia entre los diferentes tipos de certificados que existen. El usuario generalmente no posee y no tiene porqué tener ese conocimiento.

Por su parte, las entidades imitadas como los bancos, las tarjetas de crédito y los sitios de compra/venta, comparten la responsabilidad por omisión ya que, en muchos casos, y basados en la regulación vigente, no tienen un sistema de información confiable hacia el usuario, prefieren ocultar los casos existentes y resarcir económicamente las pérdidas del cliente, antes de reconocer públicamente que son afectadas por este tipo de fraude denominado phishing.

Ocultar los casos facilita el trabajo de los delincuentes, porque los usuarios no toman conciencia de la cantidad de fraude existente, y dificulta el trabajo de las autoridades por la falta de denuncias. En otros países existe legislación que obliga a las entidades a denunciar si son víctimas de este tipo de actividad.

Por eso el phishing funciona: porque las técnicas de detección son anticuadas, el modelo de las entidades certificantes está caduco, las empresas registrantes no hacen su trabajo, las empresas imitadas no protegen a sus clientes, los ISP no reciben las denuncias o no hacen nada con ellas y nuestras técnicas de concientización del usuario atrasan 10 años. Mientras tanto los phishers pueden seguir de fiesta usando certificados gratuitos, creando sitios HTTPS falsos y engañando a más víctimas.

Recomendaciones

Para estar seguros que un sitio web es verdadero este: debe comenzar con HTTPS (eso no cambia) y también debe verificarse que el nombre del dominio realmente pertenece a la entidad a la que se desea ingresar.Ambas condiciones son necesarias y la segunda es la más difícil de verificar porque recae en el usuario saber si el sitio es "https://www.BANCO-SEGURO.com" o "https://www.BANC0-SEGUR0.com" -observar que en el segundo caso se trata del número "cero" y no de la letra "O"-.

Finalmente, la mejor recomendación es escribir en la barra de direcciones del navegador el nombre del sitio al que se desee ingresar y nunca, bajo ninguna condición, hacer clic en un enlace que se haya recibido por correo electrónico. ¿Se tarda más tiempo en escribir el dominio? Sí, se tarda dos segundos más, pero eso garantiza que su dinero seguirá siendo suyo.

Fuente: SeguInfo

Comentarios

Publicar un comentario