Cibercriminales aprovechan vulnerabilidad en WinRAR para distribuir ransomware

Si bien el ransomware cifra los archivos con la extensión .Jnec y exige un pago en bitcoins a sus víctimas para recuperar los archivos, un investigador descubrió que los desarrolladores cometieron un error y que ni siquiera ellos serían capaces de descifrar los archivos.

En febrero de este año reportamos el descubrimiento de una vulnerabilidad crítica en WinRAR que afectaba a todas las versiones existentes anteriores a la 5.70 y que permitía a un atacante ejecutar código de manera remota en el equipo de una víctima. Apenas unos días después, investigadores de 360 Threat Intelligence Center divulgaron el hallazgo de un exploit que aprovechaba esta vulnerabilidad para instalar un backdoor. Sin embargo, la historia sobre la vulnerabilidad que afecta a WinRAR no terminó ahí y el mismo equipo de investigadores reveló la semana pasada que detectaron una campaña que se aprovecha de este fallo para propagar un ransomware que cifra archivos en el equipo de la víctima con la extensión .Jnec.

A continuación, explicamos más detalles sobre esta vulnerabilidad y cómo está siendo aprovechada por los cibercriminales.

Una de esas herramientas auxiliares, que no recibía actualizaciones de seguridad desde hacía más de 19 años, era la responsable de manipular los archivos ACE y presentaba una vulnerabilidad que permitía añadir un código malicioso en una carpeta de la computadora de la víctima. El hallazgo de esta vulnerabilidad fue realizado por el equipo de investigadores de Check Point.

Si bien el equipo detrás WinRAR ya lanzó la nueva 5.70 del software en la que dejó de dar soporte a los archivos ACE para mayor seguridad de los usuarios, parece ser que los cibercriminales continúan buscando alternativas para aprovecharse de este fallo de seguridad en dispositivos que aún no tengan la última versión del programa.

#1 Primero, el atacante crea un archivo comprimido en formato ACE. Ese archivo comprimido contiene un archivo malicioso creado para atacar a la víctima, junto a otros archivos de relleno que son utilizados para no levantar sospechas.

#2 El archivo .ace es renombrado .rar.

#3 El archivo .rar es editado para que la ruta en la cual es extraído el archivo malicioso sea un directorio sensible en el equipo de la víctima.

#4 El atacante altera la estructura del archivo .rar para que no se corrompa debido a las modificaciones del paso 3.

Una vez que los cibercriminales realizan las modificaciones detalladas en el paso #3 y #4, el archivo supuestamente estaría pronto para ser entregado a la víctima. Estas alteraciones exigen el uso de programas específicos capaces de alterar la estructura interna del funcionamiento del archivo.

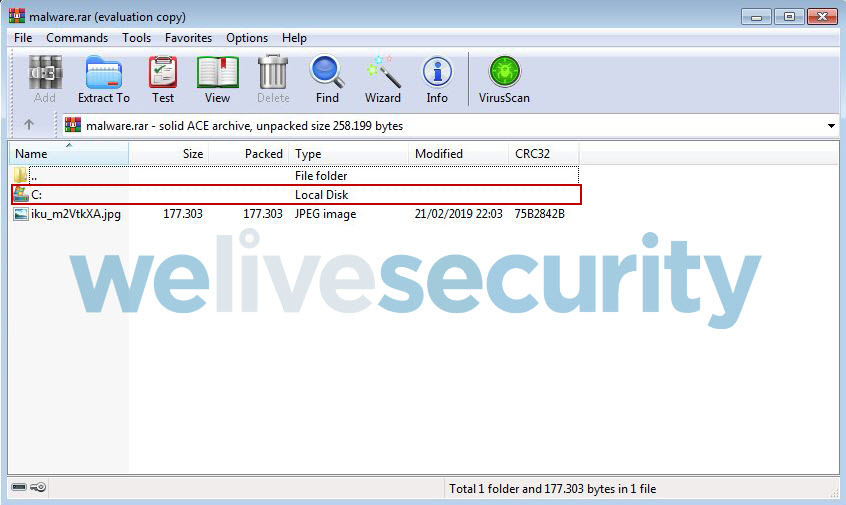

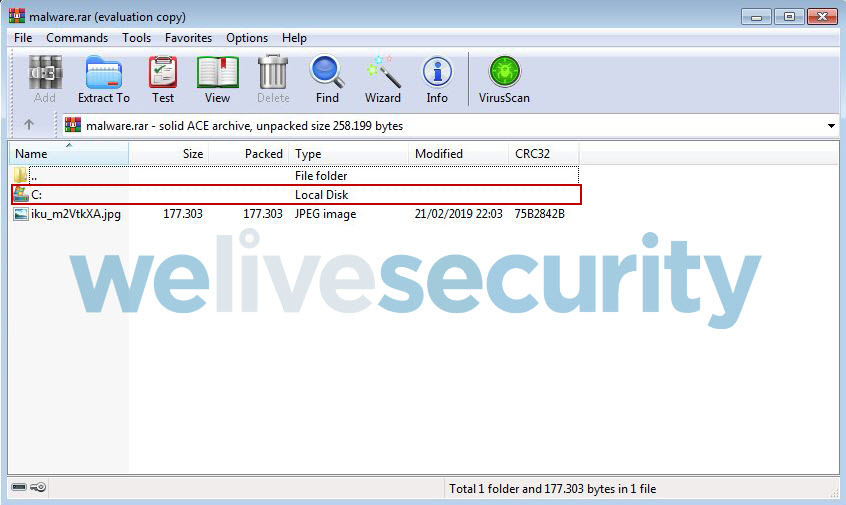

A primera vista, el código malicioso se esconde en un archivo RAR que parece normal. En este caso, el archivo comprimido parece tener un único archivo que se trata de una imagen .jpg, aunque si vemos la imagen detenidamente podemos apreciar que se incluye una referencia a C:

Al extraer el archivo comprimido, se crea una carpeta que contiene una imagen que parece estar corrompida. Sin que el usuario se dé cuenta, otro archivo ejecutable que contienen la amenaza se guarda directamente en la carpeta de inicio de Windows; es decir, se ejecutará cada vez que el usuario reinicie el equipo.

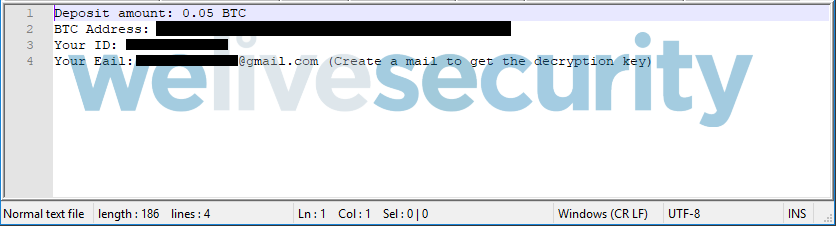

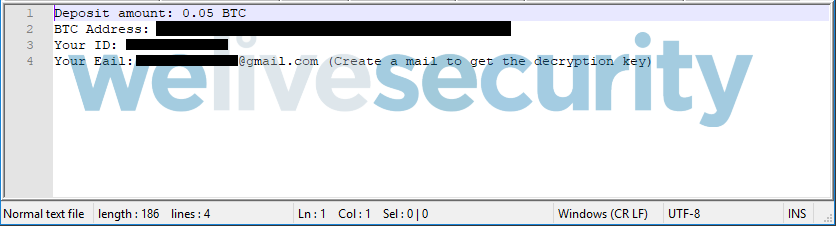

Una vez reiniciado el equipo, los archivos de la víctima habrán sido cifrados por el ransomware JNEC.a y a través de un mensaje en un archivo de texto se notifica a la víctima que deberá pagar 0.05 bitcoins (cerca de USD 200) y se le dará las instrucciones de cómo obtener la llave para descifrar los archivos y recuperarlos.

Un detalle no menor que el investigador de seguridad Michael Gillespie, quien también analizó este ransomware, publicó a través de su cuenta de Twitter que debido a una falla de los propios desarrolladores de esta amenaza ni siquiera ellos son capaces de descifrar los archivos infectados. Si bien desde WeLiveSecurity recomendamos a los usuarios víctimas de ransomware no pagar por el rescate de los archivos, este detalle refuerza aún más la recomendación de no pagar.

En febrero de este año reportamos el descubrimiento de una vulnerabilidad crítica en WinRAR que afectaba a todas las versiones existentes anteriores a la 5.70 y que permitía a un atacante ejecutar código de manera remota en el equipo de una víctima. Apenas unos días después, investigadores de 360 Threat Intelligence Center divulgaron el hallazgo de un exploit que aprovechaba esta vulnerabilidad para instalar un backdoor. Sin embargo, la historia sobre la vulnerabilidad que afecta a WinRAR no terminó ahí y el mismo equipo de investigadores reveló la semana pasada que detectaron una campaña que se aprovecha de este fallo para propagar un ransomware que cifra archivos en el equipo de la víctima con la extensión .Jnec.

A continuación, explicamos más detalles sobre esta vulnerabilidad y cómo está siendo aprovechada por los cibercriminales.

Sobre la vulnerabilidad en WinRAR

WinRAR es un popular programa que fue lanzado en 1995, con el cual los usuarios pueden comprimir y empaquetar/desempaquetar archivos. Para realizar estas acciones con distintos tipos de formato de archivos, el software utiliza herramientas auxiliares desarrolladas por terceros que vienen instaladas por defecto en el propio WinRAR.Una de esas herramientas auxiliares, que no recibía actualizaciones de seguridad desde hacía más de 19 años, era la responsable de manipular los archivos ACE y presentaba una vulnerabilidad que permitía añadir un código malicioso en una carpeta de la computadora de la víctima. El hallazgo de esta vulnerabilidad fue realizado por el equipo de investigadores de Check Point.

Si bien el equipo detrás WinRAR ya lanzó la nueva 5.70 del software en la que dejó de dar soporte a los archivos ACE para mayor seguridad de los usuarios, parece ser que los cibercriminales continúan buscando alternativas para aprovecharse de este fallo de seguridad en dispositivos que aún no tengan la última versión del programa.

Pasos que realiza una atacante para crear un archivo RAR que contenga una amenaza

Desde el Laboratorio de ESET Latinoamérica reprodujimos los pasos que realiza una atacante para crear un archivo RAR capaz de distribuir una amenaza como parte de un ataque. A continuación, explicamos el paso a paso.#1 Primero, el atacante crea un archivo comprimido en formato ACE. Ese archivo comprimido contiene un archivo malicioso creado para atacar a la víctima, junto a otros archivos de relleno que son utilizados para no levantar sospechas.

#2 El archivo .ace es renombrado .rar.

#3 El archivo .rar es editado para que la ruta en la cual es extraído el archivo malicioso sea un directorio sensible en el equipo de la víctima.

#4 El atacante altera la estructura del archivo .rar para que no se corrompa debido a las modificaciones del paso 3.

Una vez que los cibercriminales realizan las modificaciones detalladas en el paso #3 y #4, el archivo supuestamente estaría pronto para ser entregado a la víctima. Estas alteraciones exigen el uso de programas específicos capaces de alterar la estructura interna del funcionamiento del archivo.

Análisis de la campaña de distribución del ransomware JNEC.a

La semana pasada el equipo de investigadores de 360 Threat Intelligence Lab publicó a través de su cuenta de twitter el hallazgo de una campaña que aprovechaba la vulnerabilidad de WiRAR (CVE-2018-20250) y que engañaba a los usuarios al invitarlos a descomprimir un archivo .RAR que contenía una amenaza. Desde el laboratorio de ESET analizamos la muestra y explicamos cómo logra infectar a sus víctimas.A primera vista, el código malicioso se esconde en un archivo RAR que parece normal. En este caso, el archivo comprimido parece tener un único archivo que se trata de una imagen .jpg, aunque si vemos la imagen detenidamente podemos apreciar que se incluye una referencia a C:

Al extraer el archivo comprimido, se crea una carpeta que contiene una imagen que parece estar corrompida. Sin que el usuario se dé cuenta, otro archivo ejecutable que contienen la amenaza se guarda directamente en la carpeta de inicio de Windows; es decir, se ejecutará cada vez que el usuario reinicie el equipo.

Una vez reiniciado el equipo, los archivos de la víctima habrán sido cifrados por el ransomware JNEC.a y a través de un mensaje en un archivo de texto se notifica a la víctima que deberá pagar 0.05 bitcoins (cerca de USD 200) y se le dará las instrucciones de cómo obtener la llave para descifrar los archivos y recuperarlos.

Un detalle no menor que el investigador de seguridad Michael Gillespie, quien también analizó este ransomware, publicó a través de su cuenta de Twitter que debido a una falla de los propios desarrolladores de esta amenaza ni siquiera ellos son capaces de descifrar los archivos infectados. Si bien desde WeLiveSecurity recomendamos a los usuarios víctimas de ransomware no pagar por el rescate de los archivos, este detalle refuerza aún más la recomendación de no pagar.

Indicadores de Compromiso (IoCs)

| IoC Exploit (arquivo RAR) | |

| MD5 | 9ebe2ee958ddd61c93400293d6903ab0 |

| SHA-1 | bf9ec6fe2352faddb147ebe8369ccaa76f8c60e7 |

| IoC Payload (arquivo EXE) | |

| MD5 | 35f050c384154c4ae23e02b3fce79847 |

| SHA-1 | 27b714cda61e63046698e4f33c191f3555fd1ec8 |

Recomendaciones de seguridad

Tenga en cuenta las siguientes recomendaciones para evitar ser víctima de esta amenaza u otra amenaza similar:- Mantenga activos todos los filtros para acceso web y recepción de e-mails.

- Utilice soluciones de seguridad que protegen el equipo de forma más amplia y, si es posible, que sean más robustas que las soluciones basadas sólo en antivirus.

- No descargue archivos adjuntos o pinche en enlaces sospechosos enviados por una fuente desconocida o poco confiable.

- Mantenga todo el software actualizado. Los softwares de seguridad actualizados con las últimas amenazas ayudan en la protección del dispositivo y pueden evitar este tipo de ataques.

- Siempre que sea posible, cree una copia de seguridad con los archivos e información de valor presente en su dispositivo. En caso de un problema en el equipo, tener una copia de respaldo le garantizará que su información no se perderá

- Nunca, bajo ninguna circunstancia, pagar el rescate. El que paga el rescate estimula que los criminales continúen sus actividades. Recuerde que no es posible garantizar que, después del pago, los datos sean realmente restaurados.

Fuente: WeLiveSecurity

Comentarios

Publicar un comentario