Publican claves maestras de ransomware #Ragnarok

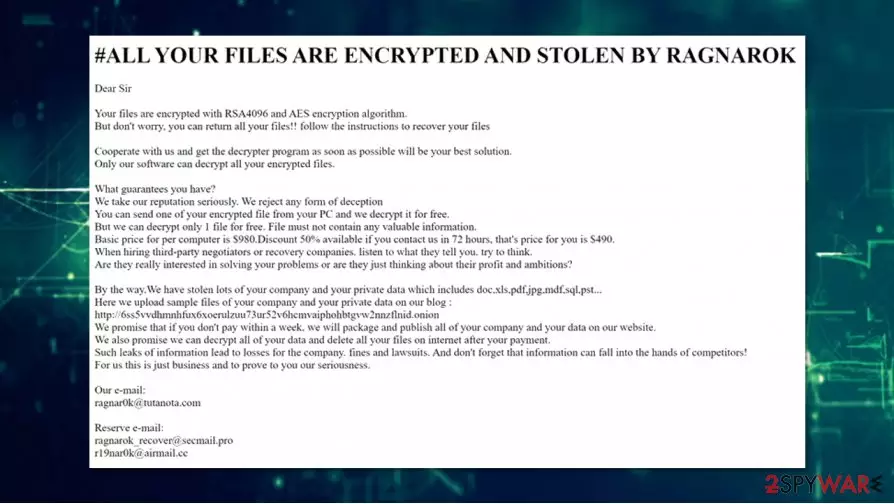

Ragnarok, una banda de ransomware operativa desde 2019 que ganó notoriedad después de lanzar ataques contra servidores Citrix ADC sin parches, cerró y publicó una clave maestra de descifrado gratuita para sus víctimas. Ragnarok cifra los archivos de la víctima usando AES-256 y RSA-4096, agregando la extensión "..thor" o "..hela".

La pandilla, a la que a veces se hace referencia como Asnarok, reemplazó la semana pasada a las 12 víctimas enumeradas en su portal web con una breve instrucción sobre cómo descifrar archivos. Esto fue acompañado por el lanzamiento de un descifrador, que los expertos de Emsisoft confirmaron que contiene la clave maestra de descifrado y han publicado un descifrador universal para el ransomware Ragnarok.

Ragnarok es mejor conocido por usar el ransomware Ragnar Locker y explotar una vulnerabilidad Citrix ADC para buscar computadoras con Windows que son vulnerables a EternalBlue, la misma vulnerabilidad detrás del notorio ataque WannaCry. Ragnarok ha acumulado más de U$S 4.5 millones en pagos de rescate, según el rastreador de pagos de Ransomwhe.re.

En abril de 2020, los ciberdelincuentes robaron 10 terabytes de datos pertenecientes al gigante energético portugués EDP y amenazaron con filtrarlos si no se pagaba un rescate de U$S 10,9 millones. La banda pasó a exfiltrar hasta 2 TB de datos, incluidos extractos bancarios, registros de empleados y acuerdos de celebridades, de los servidores del gigante italiano de licores Campari Group, y exigió que entregara más de U$S 15 millones en rescate.

Y en noviembre, la pandilla también apuntó a Capcom, el gigante japonés de los videojuegos detrás de títulos como Street Fighter, Resident Evil y Devil May Cry. Según los informes, la pandilla robó los datos personales de 390.000 clientes, socios comerciales y otras partes externas de los sistemas de Capcom.

Sin una nota de salida formal, no está claro por qué Ragnarok aparentemente ha decidido dejarlo. Pero otras bandas de ransomware han adoptado una táctica de "autodestrucción" similar ante la creciente presión del gobierno de Estados Unidos, que a principios de este año calificó al ransomware como una amenaza para la seguridad nacional; REvil, la pandilla detrás del ataque de JBS, desapareció misteriosamente de Internet, y DarkSide, la pandilla detrás del incidente del Colonial Pipeline, también anunció que se retiraba.

Otras bandas de ransomware, incluidas Ziggy Avaddon, SynAck y Fonix, también se han retirado este año, cada una entregando sus claves para ayudar a las víctimas a recuperarse de sus ataques.

Por supuesto, queda por ver si la desaparición de Ragnarok es permanente, o si simplemente cambiará su nombre; la infame banda de ransomware DoppelPayment reapareció recientemente como Grief Ransomware después de meses sin actividad.

Fuente: SeguInfo

Comentarios

Publicar un comentario